چالشها

مهندسی اجتماعی؛ آسان، مؤثر و مخرب

نفوذگران، بیوقفه در حال هدف قرار دادن کاربران از طریق هرزنامهها (Spam)، حملات ماحیگیری (Phishing – استفاده از حرف «ح» بجای «هـ» در کلمه «ماهیگیری» نیز از جایگزینی «f» با «ph» در «fishing» الگوبرداری شده است) و سایر تهدیدات مبتنی بر مهندسی اجتماعی (Social Engineering) هستند تا با به دام انداختن آنها به شبکه سازمان راه پیدا کنند. هدف این تهدیدات، متقاعد کردن کاربر به ورود اطلاعات حساسی نظیر نامکاربری و گذرواژه در صفحات اینترنتی جعلی و یا فریب او در اجرای فایلی با عملکرد مخرب است.

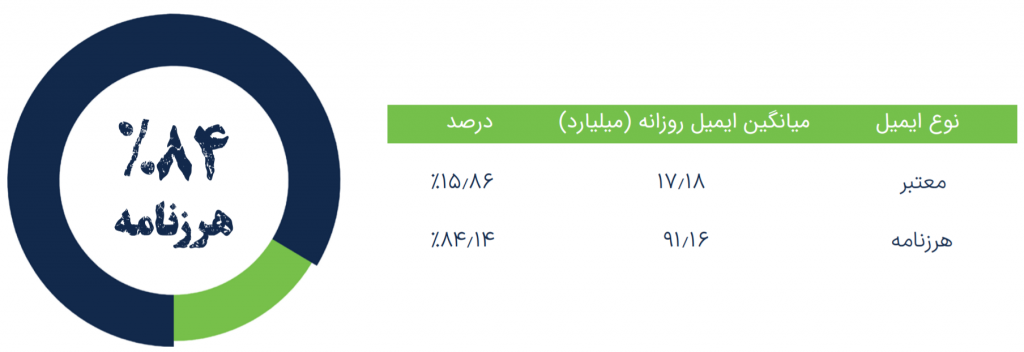

بر طبق آمار شرکت Cisco Systems، به طور میانگین، در هر 24 ساعت، بیش از 108 میلیارد ایمیل در سرتاسر جهان تبادل میشود که افزون بر 91 میلیارد آنها، هرزنامه و بالقوه مخرب تلقی میشوند.

میانگین تعداد ایمیلهای تبادل شده در هر 24 ساعت؛ منبع: Cisco Systems

بر اساس گزارش شرکت امنیتی Sophos، تنها، در حوزه بدافزارها، 66% از این تهدیدات مخرب از طریق پیوستهای مخرب هرزنامهها منتشر میشوند. 41% از متخصصان حوزه فناوری اطلاعات نیز گزارش دادهاند که روزانه حداقل یکبار با حملات ماحیگیری مواجه میشوند.

در دو سال اخیر، هک شدن و سرقت اطلاعات سازمانها به یکی از سرخطهای ثابت اخبار تبدیل شده است؛ در بسیاری از این حملات سایبری، رمز موفقیت مهاجمان، چند کلیک ناآگاهانه یکی از کاربران سازمان بوده است. در حملاتی که گردانندگان تهدیدات مستمر پیشرفته (APT)، سازمانهایی خاص را هدف قرار میدهند نیز تکنیک ماحیگیری همواره نقشی کلیدی داشته است. اصلیترین دلیل استقبال مهاجمان از این روشها را میتوان در یک جمله خلاصه کرد؛ کاربران ضعیفترین حلقه در زنجیره دفاعی سازمان محسوب میشوند.

نیروی انسانی؛ خسارتبارترین عامل در حملات سایبری

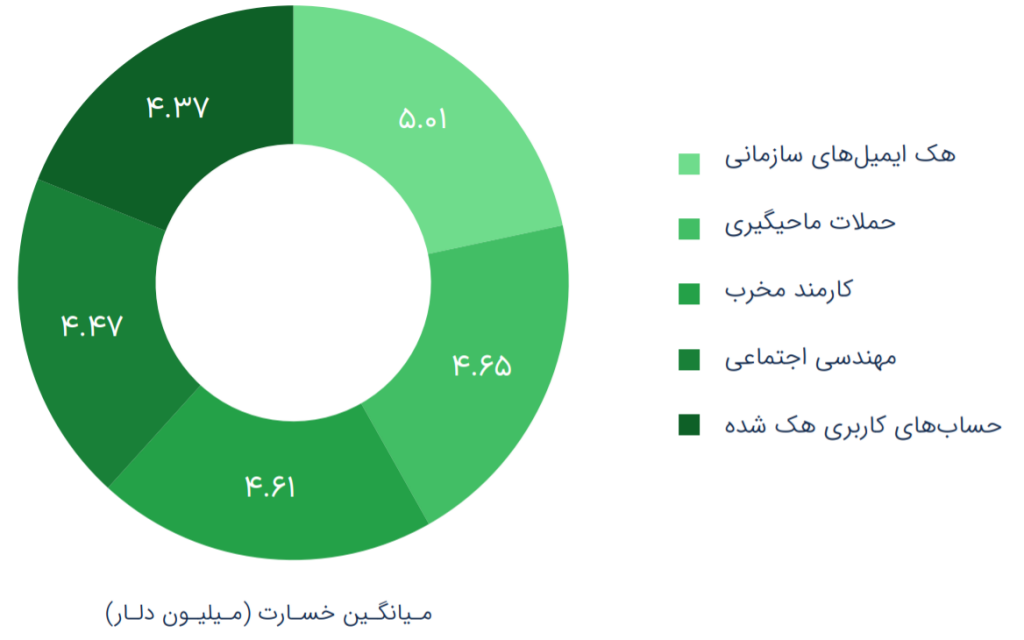

بر اساس گزارش شرکت IBM، در سال 2021 بیشترین میانگین خسارت وارده شده (5.01 میلیون دلار) به حملاتی تعلق گرفته که رخنه به شبکه سازمان از طریق هک ایمیلهای سازمانی (Business Email Compromise) صورت گرفته بوده است. پس از آن، حملات ماحیگیری با 4.65 میلیون دلار بالاترین میانگین خسارت وارده شده را به خود اختصاص دادهاند. عامل مهندسی اجتماعی نیز با 4.47 میلیون دلار بعد از کارمند مخرب (Malicious Insider) در جایگاه چهارم قرار گرفته است. در نهایت، حسابهای کاربری هک شده (Compromised Credentials) با 4.37 میلیون دلار مقام پنجم را کسب کرده است. بنابراین عامل انسانی در چهار مورد از پنج تکنیک بکار گرفته شده در خسارتبارترین حملات سایبری سال 2021 دخیل بوده است.

خسارتبارترین روشهای نفوذ به شبکه سازمانها در سال 2021؛ منبع: IBM

همچنین شرکت Verizon Communications در گزارش سال 2021 خود، عامل انسانی را در 85% از حملات سایبری مؤثر دانسته است. اجرای این حملات و وقوع چنین رخدادهایی محدود به سازمانهای بزرگ نیست و شرکتهای کوچک و متوسط نیز همواره در معرض این تهدیدات قرار داشته و دارند.

هرزنامههای فارسی؛ حرفهایتر از همیشه

هرزنامههای با عنوان و متن فریبنده که بهصورت حرفهای قربانیان را ترغیب به کلیک بر روی لینک یا اجرای فایل پیوست شده به ایمیل مخربشان میکنند دیگر محدود به زبان انگلیسی نیست. طراحی برخی از این هرزنامهها به قدری حرفهای و قابلباور است که اندکی بیدقتی کاربر میتواند او را به دام خود بیندازد.

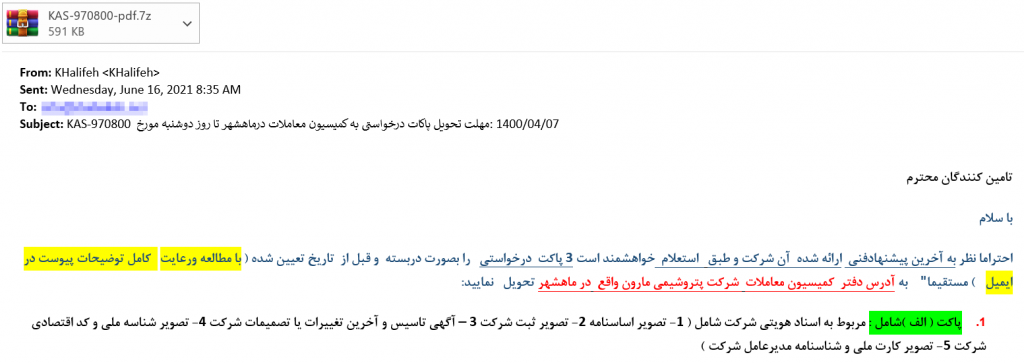

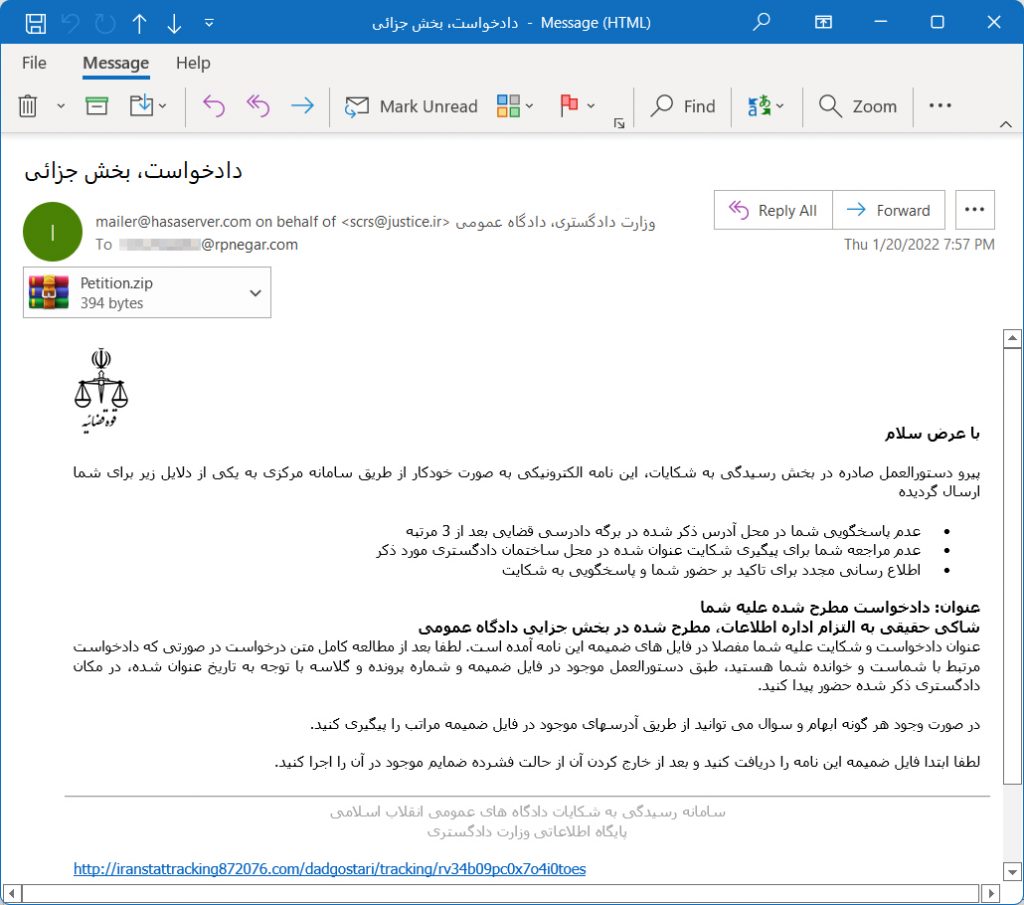

برای مثال، تصویر زیر، هرزنامهای را نمایش میدهد که در آن این طور القا میشود که ایمیل از سوی یک شرکت ایرانی ارسال شده و پیوست آن شامل اسنادی است که باید توسط سازمان قربانی جهت شرکت در یک مناقصه تکمیل شود. حال آن که فایل پیوست، حاوی اسکریپتی است که اجرای آن موجب آلودگی دستگاه به بدافزار میگردد.

حملات هدفمند سایبری به سازمانهای ایرانی؛ بیش از قبل

در دو سال اخیر سازمانهای ایرانی، گستردهتر از قبل در معرض حملات پیچیده و پیشرفته تهدیدات موسوم به APT و سارقان اطلاعات قرار گرفتهاند. اجرای حملات ماحیگیری هدفمند (Spear Phishing) یکی از کلیدیترین روشهای مورد استفاده گردانندگان APT است.

در سال 1399، اطلاعات میلیونها شهروند ایرانی در نتیجه موفقیت مهاجمان در نفوذ به برخی سازمانها و سامانههای ایرانی افشا و در مواردی به فروش گذاشته شد.

در سال 1400 نیز سازمانهای ایرانی از گزند تهدیدات و حملات مخرب سایبری در امان نبودند. حملاتی که به دلیل هدفمند بودن، شناسایی آنها معمولا زمانبر است. بهعنوان نمونه، تنها در یکی از حملات سایبری سال جاری، نفوذ به سامانههای سازمان، حداقل یک ماه قبل از تشخیص حمله توسط مسئولان آن سازمان، رخ داده بود. یکی از اصلیترین روشهای مورد استفاده مهاجمان در دسترسی یافتن به سامانههای یک سازمان، ارسال ایمیلهای ماحیگیری به کارکنان است.

محصولات امنیتی؛ پرچالش در مقابله با تهدیدات مهندسی اجتماعی

از مهمترین دلایل استقبال مهاجمان از روش ماحیگیری، سهولت در اجرای آنها و اثرگذاری بالای آنهاست. اگر چه ممکن است که محصولات امنیتی برخی ایمیلهای ماحیگیری را شناسایی کرده و قبل از رسیدن به دست کاربر آنها را مسدود کنند اما متاسفانه علیرغم پیشرفتهای مستمر محصولات امنیتی و بهرهگیری از فناوریهای نوینی همچون هوش مصنوعی و رفتارشناسی کماکان این محصولات در شناسایی کامل این تهدیدات به خصوص در جریان حملات هدفمند عاجزند. این بدان معناست بکارگیری محصولات پیشرفته امنیت شبکه و نقاط پایانی اگر چه الزامی است اما قطعا کافی نبوده و کاربران آگاه در نقش دیواره آتش انسانی نقشی مکمل در ایمن نگاه داشتن سازمان دارد.

ارتشی از کاربران آگاه با آروید

آروید، با شبیهسازی حملات ماحیگیری، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با تهدیدات مبتنی بر ایمیل، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است. با آروید، سازمان ارتشی از کاربران آگاه به تکنیکهای ماحیگیری و یک دیواره آتش انسانی قدرتمند در برابر این تهدیدات خواهد داشت.

شبیهساز ماحیگیری

قابلیت شرکت دادن کاربران در کارزارهای بیخطر ماحیگیری در آروید، سازمان را قادر به کشف آسیبپذیریهای انسانی میکند. ایمیلهای ارسالی از سوی آروید بر پایه جدیدترین تهدیدات واقعی ماحیگیری که همواره تحت رصد کارشناسان رامونا پردازش نگار قرار دارند طراحی شدهاند. هر واکنش کاربر نسبت به ایمیل ارسالی توسط آروید در قالب گزارشهای جامع در کنسول مدیریتی در اختیار سازمان قرار میگیرد. از جمله این واکنشها میتوان به موارد زیر اشاره کرد:

کلیک بر روی لینک درج شده در متن ایمیل

اجرای پیوست ایمیل

ورود هر گونه اطلاعات در صفحه اینترنتی ماحیگیری

دریافت و اجرای فایلی که در صفحه اینترنتی ماحیگیری به آن اشاره شده

بنابراین میزان آگاهی کاربران با آن چه که تبهکاران سایبری در دنیای سایبری بهطور واقعی در حال انجام آن هستند مورد آزمون قرار میگیرد.

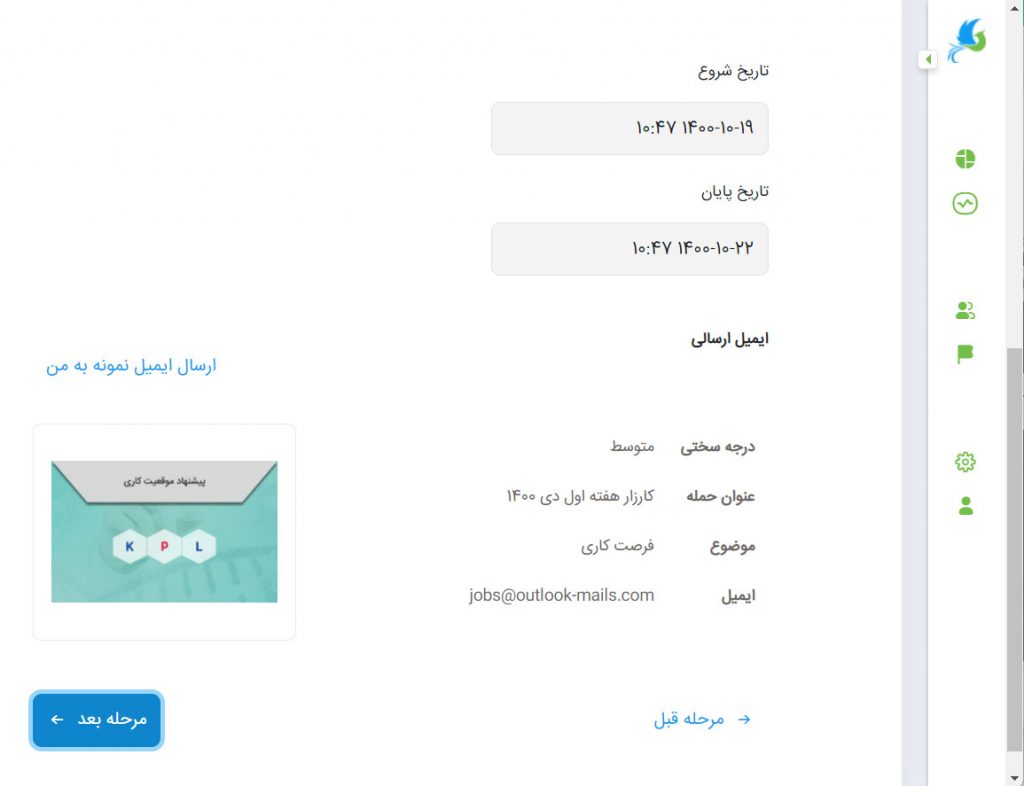

بخشی از فرایند ساخت کارزار در سامانه آروید

دورههای آموزشی

شرکت در دورههای آموزشی برخط آروید موجب میشود تا کاربران با تأمل و احتیاط، اصالت ایمیلهای دریافتی را بررسی کرده و از کلیک ناآگاهانه بر روی لینکها و اجرای پیوست ایمیلهای جعلی در ظاهر معتبر پرهیز کنند. لینکها و پیوستهایی که در نهایت منجر به آلوده شدن دستگاه، سرقت اطلاعات باارزش سازمانی و چه بسا به تسخیر درآمد کل شبکه سازمان میشوند. در این دورهها، به طور ساده و قابل فهم، به طرق مختلف به ترفندهای مهاجمان در قابل باور کردن عناوین و محتوای جعلی ایمیلهای مخرب پرداخته میشود. این دورهها اطمینان حاصل میکنند که سازمان شما یک منطقه عاری و مبرا از تهدیدات ماحیگیری است. گذراندن یا عدم شرکت هر کدام از کاربران در دورههای تعیین شده در هر زمان قابل بررسی خواهد بود. گزارشهای جامع آروید سازمان را قادر به رصد میزان پیشرفت فرایند آگاهیرسانی و اثربخشی آنها میکند. مشترکین آروید طی سال از برگزاری دو دوره آگاهیبخشی اختصاصی نیز بهرهمنده خواهند شد.

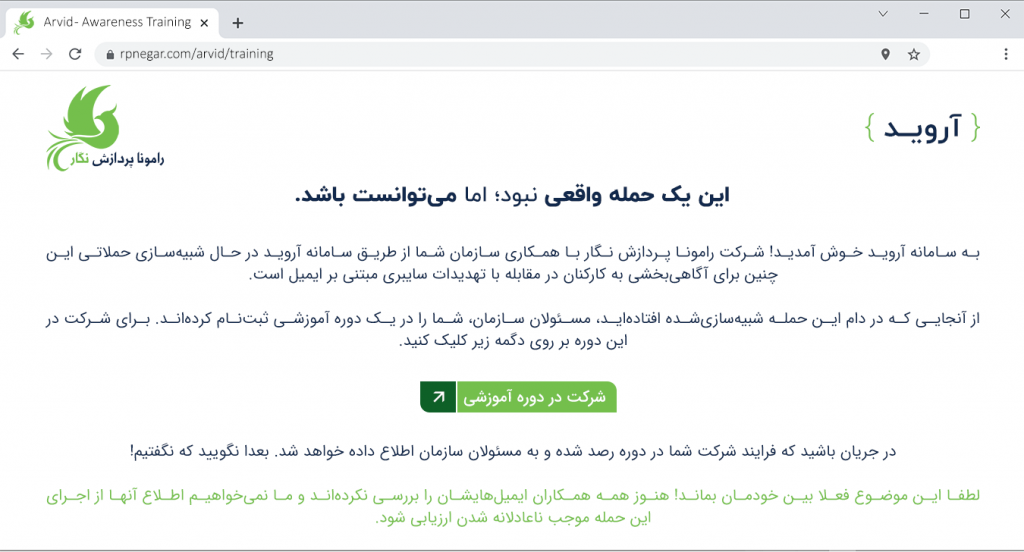

صفحه نمایش داده شده به کاربری که به دام ایمیل ارسالی افتاده است

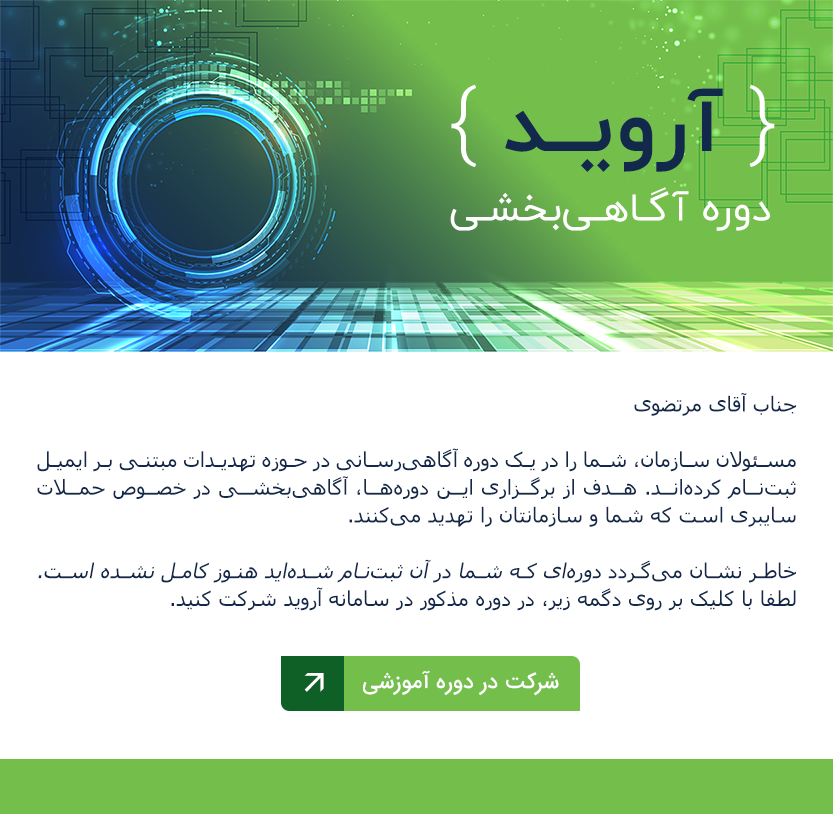

ایمیل یادآوری به کاربر در خصوص شرکت در دوره

برای کسب اطلاعات بیشتر از طریق شماره تلفن ۹۱۰۳۱۹۷۳ ۰۲۱ یا نشانی ایمیل sales@rpnegar.com با واحد فروش رامونا پردازش نگار تماس حاصل فرمایید.