مهاجمان در حال انتشار جاسوسافزار جدیدی با نام Meta، از طریق ایمیلهای «فیشینگ» هستند.

Meta از جدیدترین بدافزارهای سارق اطلاعات است. این جاسوسافزار، امکان استخراج گذرواژههای ذخیره شده در مرورگرها و کیفهای رمزارز را برای مهاجمان فراهم میکند. برخی منابع، معتقدند Meta نیز همچون Mars Stealer و BlackGuard در حال پر کردن جای خالی Racoon Stealer است که کمتر از یک ماه قبل از بازار خارج شد.

اشتراک ماهانه Meta، مبلغ 125 دلار و اشتراک نامحدود آن یک هزار دلار است.

بر اساس گزارشی که مؤسسه SANS آن را منتشر کرده طی دو هفته اخیر، حداقل 16 فایل Excel مرتبط با Meta به وبسایت VirusTotal ارسال شده است.

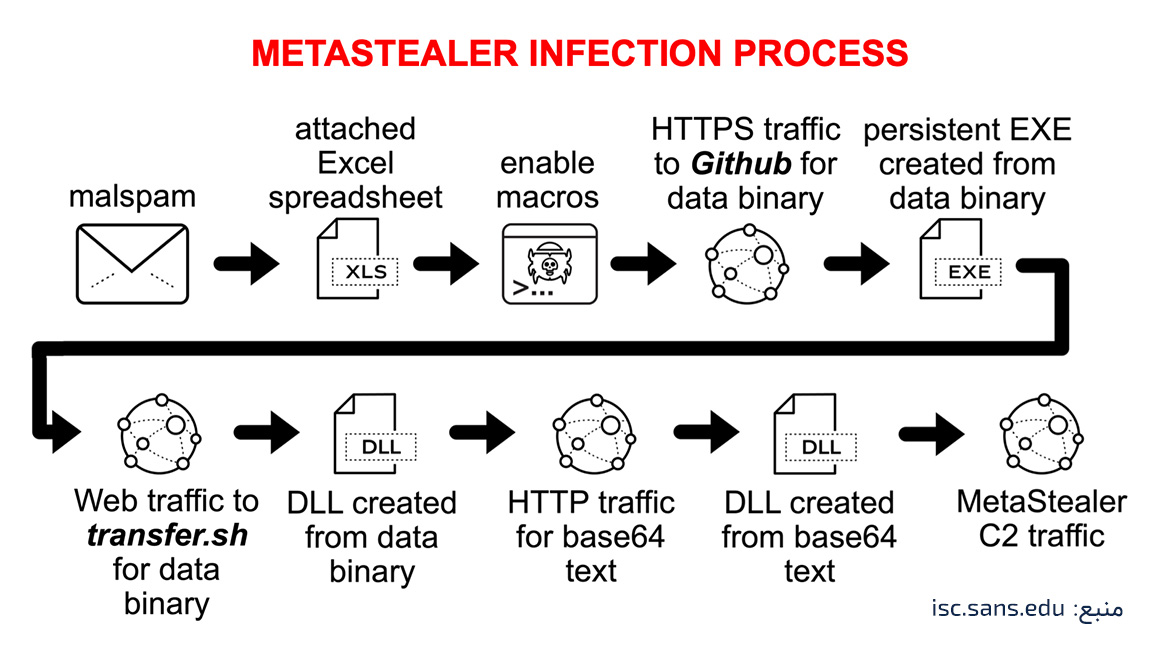

فایلهای مذکور، حاوی ماکرویی هستند که از طریق سامانههای معتبر GitHub و transfer.sh فایلهای اجرایی Meta را بر روی دستگاه قربانی دریافت و در نهایت اجرا میکنند.

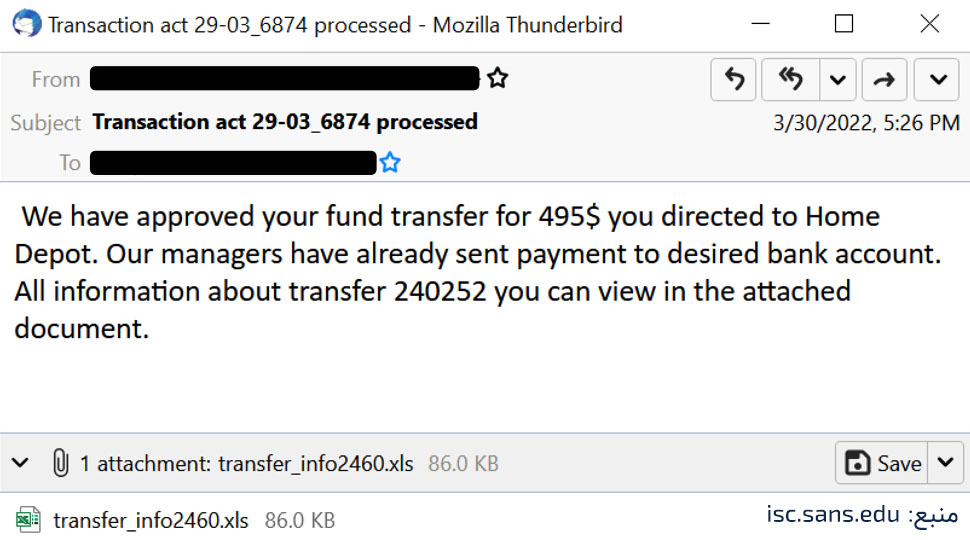

به گفته SANS فایل Excel آلوده از طریق ایمیلهای فیشینگ که نمونهای از آن در تصویر زیر قابل مشاهده است به دستگاه قربانیان راه پیدا میکنند.

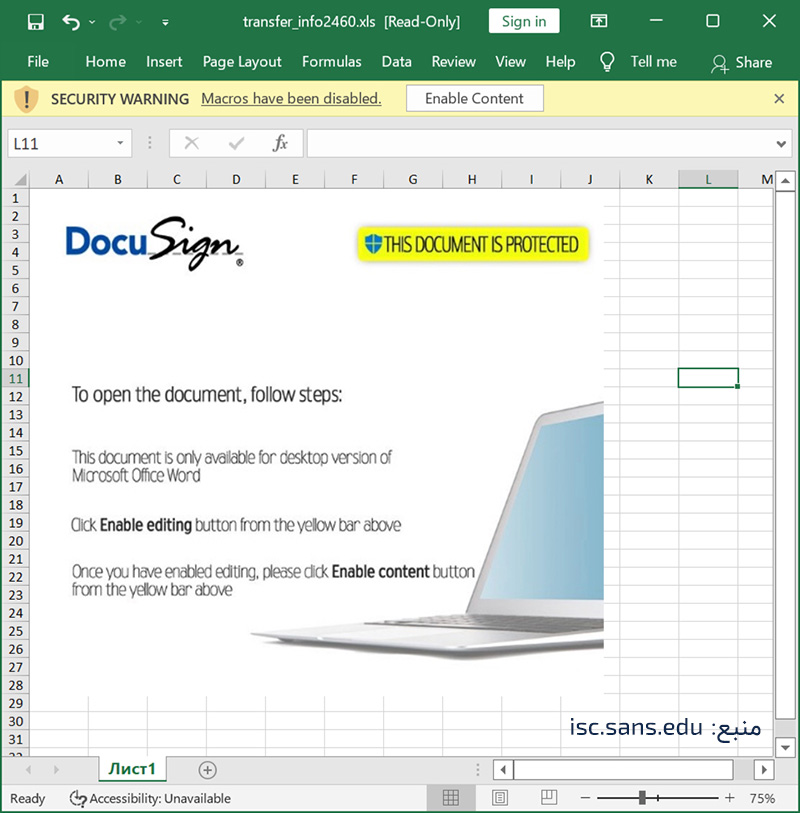

محتوای Excel نیز بهنحوی طراحی شده که کاربر متقاعد به بیاثر کردن سازوکارهای پیشفرض MS Office در محدودسازی اجرای ماکرو شود.

بهمنظور دور زدن ضدویروس قربانی، فایلهای دریافت شده از GitHub و transfer.sh با الگوریتم base64 کدگذاری شدهاند. Bleeping Computer نیز گزارش کرده Meta از طریق پروسه معتبر PowerShell اقدام به مستثنی کردن اسکن فایلهای EXE توسط Windows Defender میکند.

بر طبق گزارش سالانه شرکت Proofpoint که 3 اسفند 1400 منتشر شد بیش از 80 درصد از سازمانها، حداقل یک حمله موفق فیشینگ را در سال 2021 تجربه کردند که در مقایسه با سال قبل از آن افزایشی حدود 46 درصد را نشان میدهد.

آگاهی بخشی به کارکنان نقشی کلیدی در ایمن ماندن سازمان از گزند این نوع تهدیدات دارد. اگر از راهبران و مسئولان امنیت سازمانتان هستید، ما به شما محصول «آروید» را پیشنهاد میکنیم. آروید، با شبیهسازی تهدیدات مبتنی بر ایمیل، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با این تهدیدات، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است. کارشناسان شرکت رامونا پردازش نگار از طریق شماره ۹۱۰۳۱۹۷۳ ۰۲۱ آماده ارائه جزییات بیشتر هستند.

نشانه آلودگی

هش SHA-1 نمونههای Meta و فایلهای مخرب مرتبط که در این مطلب به آنها پرداخته شد به شرح زیر است:

e145f985ff965cb94d74de8d0e068a63044705e1

42a5768e490d89761c214c4cea4c07de65689615

a8572decb6cc64ecbb33b6736d1d91c34fd5f16e

393e81a3d525e8b582355d855d2c367047e4e0b0

5999138d62a0b94f65ee7e199058f758a4f05f5f

de27feaf9d5ab451737c1daaf8ea49da5ceec2c7

be82ad6a6c536ef36ace526e65974fbc05dafd7f

33530efd5c4705c52742ec3bad583aa2724d2b64

94143d6470da270fc2a623c264ea1b939fa0ad58