از زمان پیدایش اولین نسخه از باجافزار LockBit که با نامهای ABCD و Bitwise Spider نیز شناخته میشود حدود سه سال میگذرد. بسیاری منابع، LockBit را فعالترین باجافزار چند ماه اخیر میدانند.

در تابستان 1400 نسل جدیدی از این باجافزار تحت عنوان LockBit 2.0 منتشر شد که به ادعای نویسندگان آن بالاترین سرعت رمزگذاری را در مقایسه با همقطاران خود داشت. گردانندگان این باجافزار در تیر 1401 نیز LockBit 3.0 را عرضه کردند.

گردانندگان LockBit مجوز استفاده از آن را در قالب Ransomware-as-a-Service یا همان RaaS به سایر مهاجمان میفروشند؛ در ازای هر حمله موفق، سهمی از مبلغ اخاذیشده به گردانندگان LockBit و باقی آن به مشترک RaaS که اجراکننده حمله بوده تعلق میگیرد.

LockBit از جمله باجافزارهایی است که مهاجمان آن، در اکثر مواقع، پیش از رمزگذاری فایلهای قربانی، دادههای بالقوه مهم را سرقت میکنند تا با تهدید انتشار آن دادهها قربانی را برای پرداخت باج، بیشتر در فشار قرار دهند.

در این گزارش، گروه تحلیل شرکت رامونا پردازش نگار باجافزار LockBit را از جوانب مختلف مورد بررسی قرار داده است.

امکانات و قابلیتها

تصویر زیر بخشی از امکانات LockBit را نمایش میدهد.

توانایی توزیع خودکار رمزگذار در سطح دامنه و امکان چاپ پیام باجگیری (Ransom Note) بر روی چاپگرهای قابل دسترس در شبکه نمونهای از قابلیتهای نسبتا خاص این باجافزار است.

از اواسط سال گذشته، نسخهای از LockBit نیز در دسترس مشترکین RaaS آن قرار گرفته که قادر به اجرا بر روی سرور VMWare ESXi و رمزگذاری تمامی ماشینهای مجازی بر روی آن است.

در وبلاگ LockBit ادعا شده که LockBit بالاترین سرعت رمزگذاری را در مقایسه با سایر باجافزارهای مطرح جهان دارد. همچنین لینکی حاوی فایل مخرب باجافزارهای دیگر برای انجام مقایسه به اشتراک گذاشته شده است. (تصویر زیر)

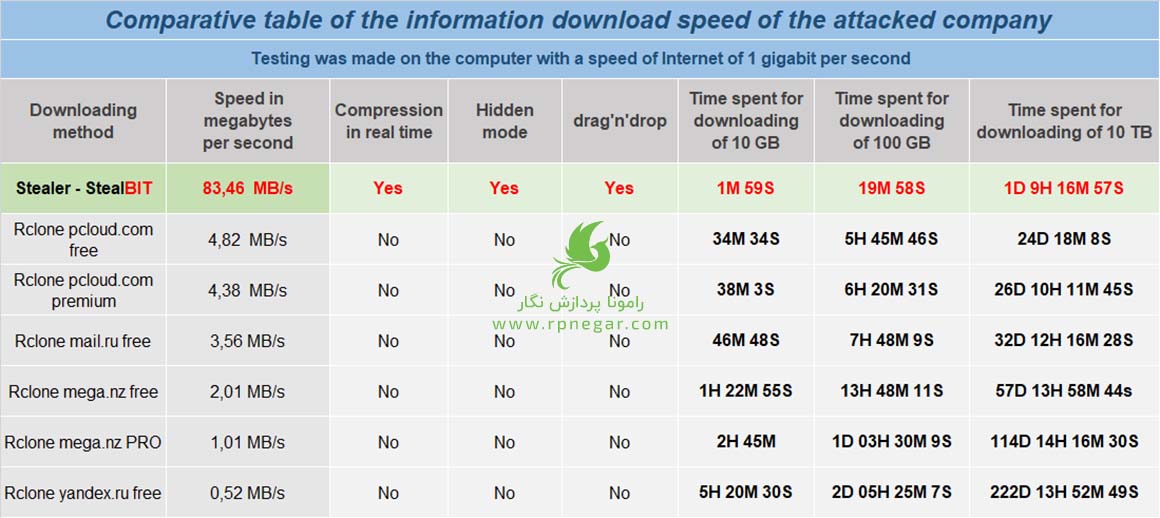

برنامه StealBit که یک ابزار استخراج اطلاعات است نیز در در پنل LockBit در اختیار مشترکین RaaS قرار دارد. با بکارگیری آن، مهاجم میتواند رونوشت فایلها را پیش از رمزگذاری، از روی دستگاههای قربانی به سرورهای تحت کنترل خود منتقل کند. اقدامی با هدف اخاذی مؤثرتر از قربانی. بخشی از برتریهای StealBit در مقایسه با ابزارهای مشابه در تصویر زیر قابل مشاهده است.

نسخه سوم

در روزهای ابتدایی تابستان 1401، سومین نسخه از این باجافزار، معروف به LockBit 3.0 با تبلیغات فراوان عرضه شد. از جمله قابلیتهای این نسخه، میتوان به موارد زیر اشاره کرد:

- بهبود توانایی ضدتحلیل برای مخفی ماندن از رادار محصولات ضدویروس

- نیاز به توکن در زمان اجرا

- امکانات جدید ضدباگ

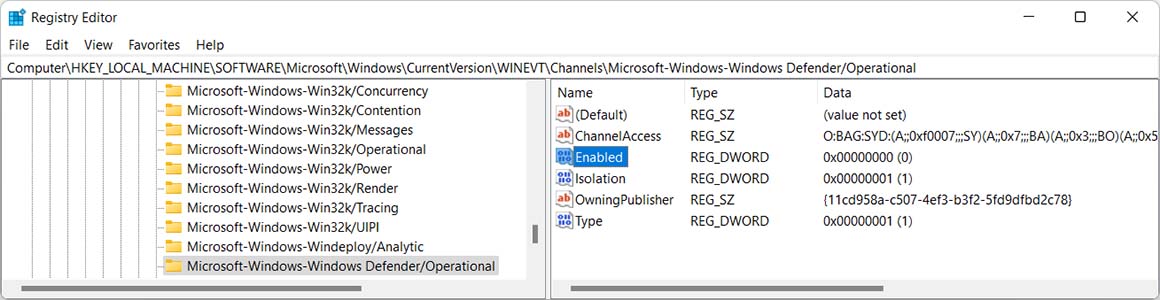

- غیرفعال کردن Windows Defender از طریق Registry (تصویر زیر) و دستکاری اطلاعات Windows Event Logs

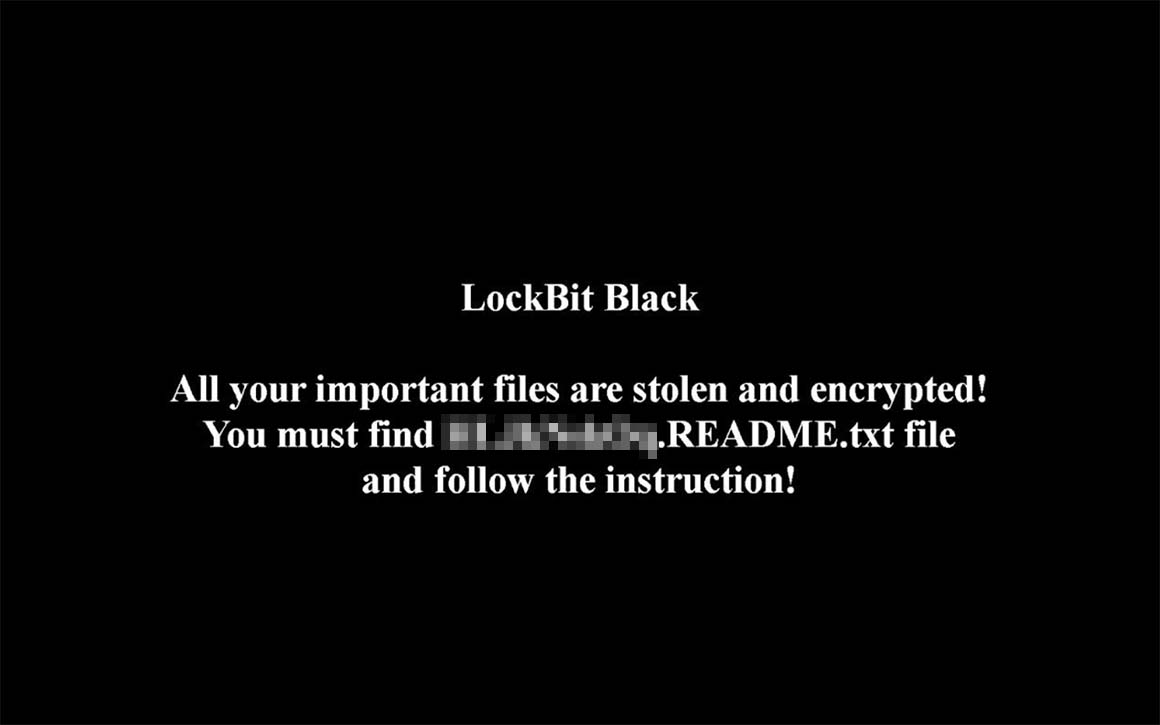

در نسخه جدید، تصویری که جایگزین پسزمینه Windows میشود طرحی متفاوت دارد که نمونهای از آن در زیر قابل مشاهده است.

همزمان با انتشار LockBit 3.0 گردانندگان آن مدعی شدهاند که به افرادی که موفق به شناسایی باگ در این باجافزار شوند پاداش اعطا خواهند کرد.

دسترسی اولیه و انتشار

مهاجمان LockBit استفاده از تکنیکهای زیر را برای دسترسی اولیه (Initial Access) به شبکه قربانی در کارنامه دارند:

- هک سرورهای با پودمان RDP باز و پیکربندی غیرامن

- ارسال هدفمند ایمیلهای فیشینگ

- بهرهجویی از آسیبپذیری CVE-2018-13379 در Fortinet VPN

- سوءاستفاده از آسیبپذیری CVE-2019-0708 در Windows (معروف به BlueKeep)

- هک سرورهای ESXi آسیبپذیر یا با پیکربندی ضعیف امنیتی

- بهرهگیری از هکرهای Initial Access Broker – به اختصار IAB؛ یک IAB با بکارگیری روشها و ابزارهای خود تلاش میکند تا به شبکه سازمانهای مختلف نفوذ کند. اما پس از هک شبکه و ماندگار کردن خود در آن دست به اقدام بیشتری نمیزند. بلکه اطلاعات اصالتسنجی لازم برای رخنه به شبکه هکشده را به مهاجمان دیگر نظیر نویسندگان، گردانندگان و توزیع کنندگان باجافزار میفروشند. در حقیقت این افراد نقش یک «مرد میانی» را در حملات سایبری ایفا میکنند.

پس از نفوذ به اولین دستگاه، مهاجمان معمولاً Mimikatz و در مواقعی SniffPass را جهت دستیابی به نام کاربری و گذرواژه کاربران با سطح دسترسی بالا (Credential Access) بکار میگیرند. GMER و PC Hunter و در مواردی Process Hacker نیز از جمله ابزارهایی هستند که از آنها برای غیرفعالسازی محصولات امنیتی نصبشده بر روی دستگاه نظیر ضدویروس استفاده میشود (Defense Evasion). با این توضیح که در سالهای اخیر، مهاجمان عمدتاً از Group Policy برای توزیع اسکریپتی که قادر به متوقف کردن ضدویروس دستگاههای عضو دامنه است بهره میگیرند. PsExec و Cobalt Strike هم از ابزارهای معروفی هستند که در بسیاری موارد در جریان گسترش دامنه نفوذ (Lateral Movement) مورد استفاده قرار میگیرند.

لازم به ذکر است که در RaaS، وظیفه رخنه به شبکه قربانی و اجرای باجافزار بر عهده و به انتخاب مشتری است. به عبارت دیگر، هر مشتری RaaS میتواند از الگو و روشی متفاوت برای هک سازمان مورد نظر خود و اجرای باجافزار استفاده کند. بنابراین تکنیکهای مهاجمان LockBit، لزوماً محدود به موارد اشاره شده در این بخش نیست.

محدودیتها

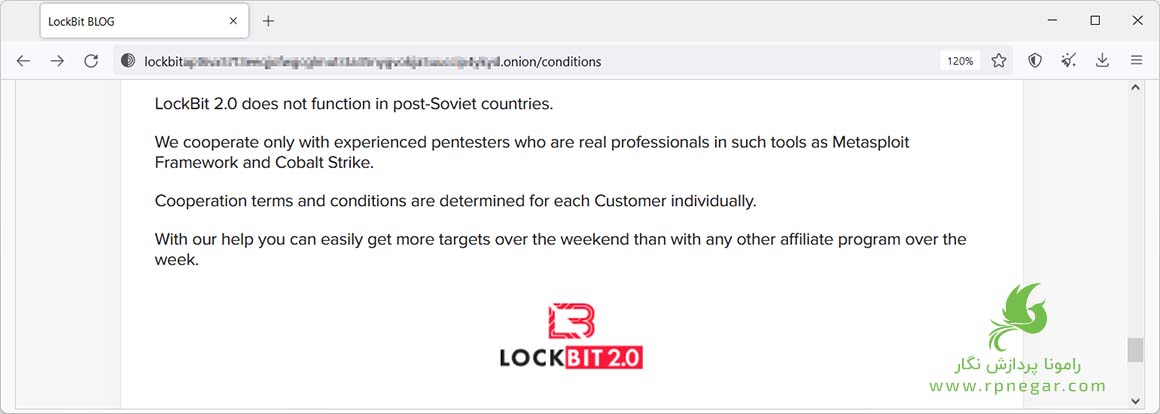

همانند بسیاری از باجافزارهای دیگر، LockBit هم از اجرا بر روی ماشینهایی که در کشورهای به اصطلاح جماهیر شوروی سابق قرار دارند خودداری میکند. برای این کار، LockBit زبان سیستم را با فراخوانی GetSystemDefaultUILanguage و GetUserDefaultUILanguage شناسایی و در صورت تطابق آن با زبانهای مورد استفاده در کشورهای مذکور، پروسه خود را متوقف میکند.

همچنین بر اساس سیاستنامه درج شده بر روی وبلاگ LockBit همکاری و مشارکت گردانندگان این باجافزار، محدود به هکرها و نفوذگران حرفهای است.

ایران؛ در فهرست اهداف

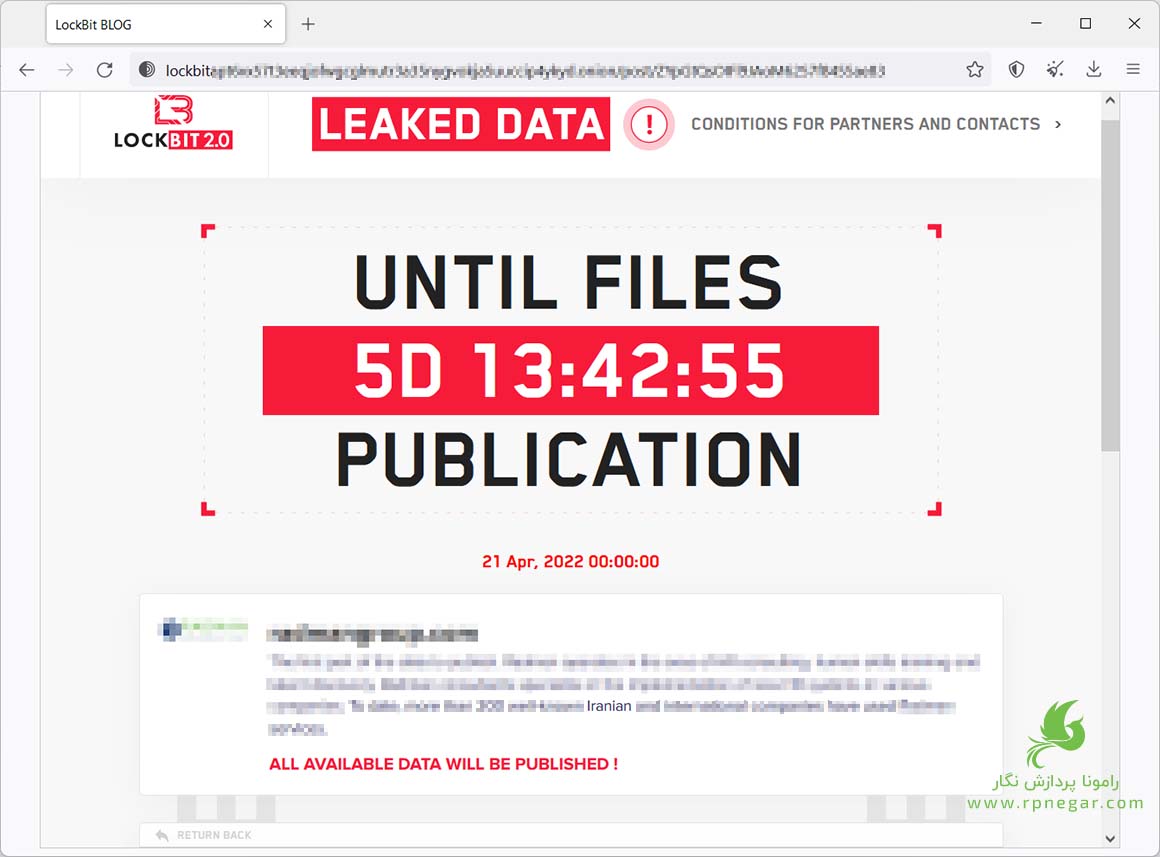

سازمانها در کشورهای مختلف در فهرست قربانیان LockBit قرار دارند و سازمانهای ایرانی نیز از این موضوع مستثنی نیستند. برای مثال، تصویر زیر صفحه مربوط به اخاذی از یک شرکت ایرانی را در وبسایت LockBit در شبکه TOR نمایش میدهد.

مقابله

مؤثرترین راهکار در مقابله با تهدیدات مخرب باجافزاری، ابتدا آگاهی و در ادامه پیشگیری از ورود آنها به سازمان است. از جمله،

- استفاده از محصولات ضدویروس و امنیت نقاط پایانی و اطمینان از بهروزرسانی مستمر آنها

- بکارگیری دیواره آتش

- اطمینان از اعمال بهموقع بهروزرسانیها و اصلاحیههای امنیتی

- در دسترس مستقیم قرار ندادن سرورها و سامانههای سازمان بر روی اینترنت

- مقاومسازی سامانهها و سرورهایی همچون هایپروایزرهای ESXi؛ مطالعه این راهنمای VMware به تمامی راهبران این محصول توصیه میشود.

در پایان، ما به شما محصول «آروید» را پیشنهاد میکنیم. آروید، با شبیهسازی تهدیدات مبتنی بر ایمیل، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با این تهدیدات، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است.