پیوست کردن فایل مخرب به ایمیل از قدیمیترین روشهای مورد استفاده مهاجمان برای انتشار بدافزار است.

سالها پیش پیوست کردن فایل اجرایی بدافزار به ایمیل رواج بسیاری داشت. اما به تدریج کاربران به پرریسک بودن باز کردن پیوستهای اجرایی آگاه شدند. راهکارهای امنیتی همچون ضدهرزنامهها و محصولاتی نظیر Outlook نیز شانس رسیدن ایمیلهای با پیوست اجرایی را به کاربران بشدت کاهش دادند. به نحوی که پیوست کردن فایل اجرایی مخرب به ایمیل سالهاست که رواج دو دهه قبل را ندارد.

مدتهاست که مهاجمان از انواع فایلهای دیگر برای انتقال بدافزار به دستگاه قربانی و در ادامه اجرای آن بهره میبرند. از جمله میتوان به موارد زیر اشاره کرد:

- فایلهای فشردهشده نظیر ZIP و RAR یا به اصطلاح Archive که در آنها فایل(هایی) مخرب جاسازی شده است. در مواقعی مهاجمان به فایل فشردهشده گذرواژه اعمال میکنند تا محصولات آنتیاسپم قادر به بازگشایی فایل و اسکن محتوای آن نباشند. معمولاً در این گونه موارد، مهاجم با درج گذرواژه در ایمیل ارسالی، قربانی را از آن مطلع میسازد؛

- فایلهای ISO که همچون بند قبل خود حاوی فایل(های) مخرب موردنظر مهاجم هستند؛

- فایلهای PDF که در آنها با اکسپلویت آسیبپذیری نرمافزار یا با سوءاستفاده از قابلیت پشتیبانی از JavaScript، فایل مخرب بر روی دستگاه اجرا میشود. حتی قابلیتهایی نظیر Submit Form بستر را برای سرقت اطلاعات از طریق فریب کاربر و تشویق او به ورود اطلاعات فراهم میکنند؛

- فایلهای مجموعهنرمافزاری Office که با بکارگیری قابلیت Macros یا با اکسپلویت یک آسیبپذیری، بدافزار را دانلود و اجرا میکنند؛

- و بسیاری پسوندهای دیگر از جمله صفحات مبتنی بر HTML که موضوع اصلی این گزارش است.

HTML که خود یک زبان به اصطلاح نشانهگذاری (Markup Language) است در نسخه 5 خود تقریباً هر چیزی را میتواند در قالب یک صفحه وب به تصویر بکشد. ضمن آن که زبانهای اسکریپتنویسی از جمله JavaScript بهسادگی یک صفحه HTML را به برنامهای پویا تبدیل میکنند. اما مهمترین مزیت HTML در مقایسه با انواع فایلهای دیگر که در بالا به آنها اشاره شد، قابلیت اجرای آن بر روی هر دستگاه، صرفنظر از سیستم عامل و مرورگر است. مهاجمان از پیوستهای HTML برای رسیدن به یکی از دو هدف زیر بهره میگیرند:

- سرقت اطلاعات حساس

- دریافت و اجرای بدافزار

سرقت اطلاعات حساس

سرقت اطلاعات حساس همچون اطلاعات بانکی را میتوان به دو روش کلی دسته بندی کرد. در روش نخست، فایل HTML حاوی لینکی است که با بکارگیری تکنیکهای مهندسی اجتماعی کاربر را به کلیک بر روی آن تشویق میکند. در صورت کلیک کاربر، او به وبسایتی که در کنترل مهاجم است وارد میشود. در عین حال مهاجم ممکن است اسکریپتی را در فایل HTML پیوستشده به ایمیل جاسازی کند که عملیات انتقال کاربر به وبسایت را بهطور خودکار بهمحض باز شدن فایل انجام دهد. وبسایت مذکور میتواند تداعیکننده وبسایت یکی از بانکها یا صفحه ورود به یک سرویسدهنده ایمیل باشد. باقی ماجرا مشخص است؛ هر اطلاعاتی که در آن وبسایت توسط کاربر ناآگاه وارد شود در نهایت به دست مهاجم میرسد.

در روش دوم اما دیگر خبری از وبسایت نیست. صفحه جعلی، همان فایل HTML پیوستشده به ایمیل است. با این توضیح که در زمان باز شدن منابعی همچون تصاویر را از روی اینترنت دریافت میکند.

دریافت و اجرای بدافزار

در اینجا فایل HTML نقش یک واسط را دارد. در زمان باز شدن یا با مهندسی اجتماعی کاربر متقاعد به کلیک بر روی لینک درجشده در آن میشود، یا بهصورت خودکار فایل مخرب از اینترنت دانلود میشود و یا با اکسپلویت یک آسیبپذیری کد مخرب دریافت و اجرا میشود.

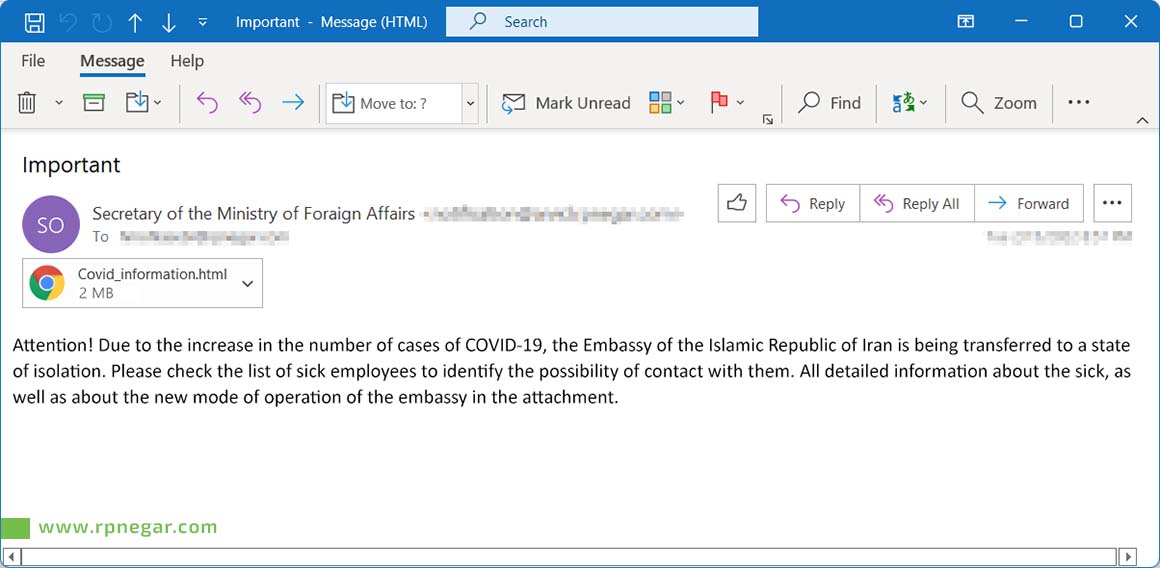

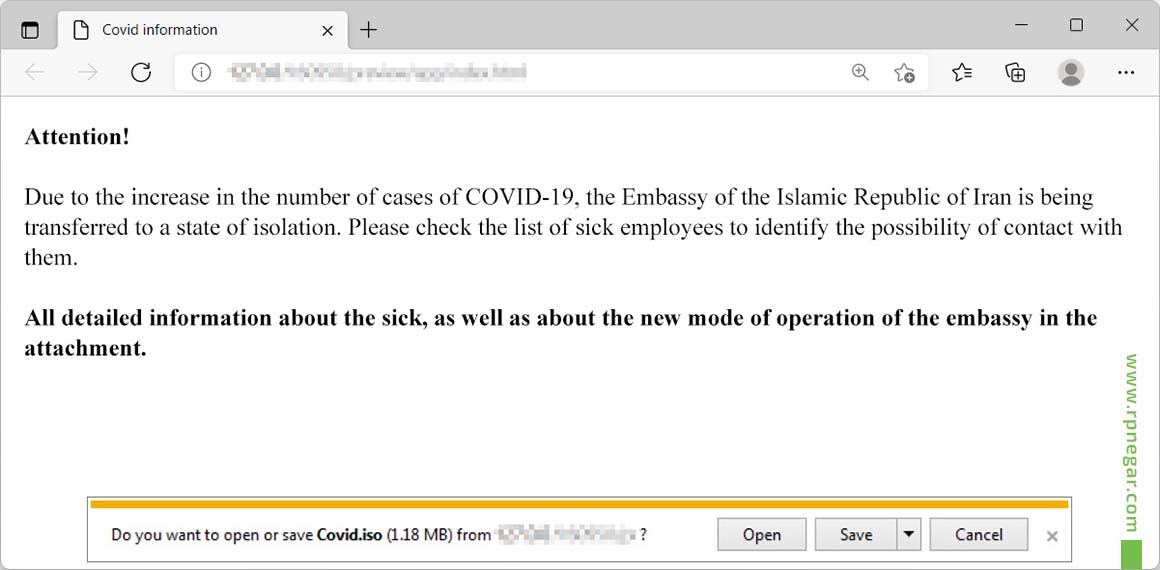

تصویر زیر نمونهای از ایمیلهای گروه Nobelium را نشان میدهد که در پاییز 1400 آن را به یکی از اهدافشان ارسال کرده بودند. در آن اینطور القا میشود که ایمیل از سوی وزارت خارجه ایران بهمنظور اطلاعرسانی در خصوص تعطیلی سفارتخانه کشور در نتیجه ابتلای برخی کارکنان به کووید-19 که اسامی آنها نیز در ظاهر به ایمیل پیوست شده ارسال گردیده است.

فایل HTML حاوی مجموعه اسکریپتهایی است که بهصورت خودکار یک فایل ISO را دانلود کرده و در صورت اجرای فایل درون آن توسط قربانی، دستگاه به تسخیر مهاجمان Nobelium درمیآید.

عبور از سد محصولات امنیتی

در اغلب موارد مهاجمان از روشهای مختلف برای عبور از سد محصولات امنیتی استفاده میکنند. از جمله میتوان به مبهمسازی (Obfuscation) کد اشاره کرد. برای نمونه، کد JavaScript زیر را در نظر بگیرید؛ وظیفه آن هدایت کاربر از صفحه HTML فعلی به نشانی www.rpnegar.com است.

window.location.replace("https://www.rpnegar.com")

تفسیر سطر بالا برای هر برنامهنویسی آسان است. حالا کد زیر را در نظر بگیرید:

function _0x4af6(_0x1ecb88,_0x4cc25d){var _0x48ea06=_0x48ea();return _0x4af6=function(_0x4af6c2,_0xaddbd5){_0x4af6c2=_0x4af6c2-0x19b;var _0xfc958d=_0x48ea06[_0x4af6c2];return _0xfc958d;},_0x4af6(_0x1ecb88,_0x4cc25d);}var _0x2d3c40=_0x4af6;(function(_0x31f3ca,_0x71df8e){var _0x1bef47=_0x4af6,_0x14ea3a=_0x31f3ca();while(!![]){try{var _0x38b3f5=-parseInt(_0x1bef47(0x1a1))/0x1+parseInt(_0x1bef47(0x1a2))/0x2+parseInt(_0x1bef47(0x19e))/0x3+-parseInt(_0x1bef47(0x19b))/0x4+-parseInt(_0x1bef47(0x19d))/0x5+-parseInt(_0x1bef47(0x19f))/0x6+-parseInt(_0x1bef47(0x1a3))/0x7;if(_0x38b3f5===_0x71df8e)break;else _0x14ea3a['push'](_0x14ea3a['shift']());}catch(_0x1806a2){_0x14ea3a['push'](_0x14ea3a['shift']());}}}(_0x48ea,0xef456),window[_0x2d3c40(0x19c)][_0x2d3c40(0x1a0)]('https://www.rpnegar.com'));function _0x48ea(){var _0x368096=['1831156BbfJeX','location','2598910oFTSwO','4602087axTyNl','5253366Tjqypl','replace','190523wZmhAL','3656806tMHXyK','2371061DYpafk'];_0x48ea=function(){return _0x368096;};return _0x48ea();}

این کد نیز دقیقاً همان کار کد قبلی را انجام میدهد. با این تفاوت که از طریق یک سرویسدهنده آنلاین که به رایگان برای همه در دسترس است مبهمسازی شده است. تحلیل کدهای مبهمسازیشده بهخصوص اگر بهصورت دستی و باالگوریتمهای اختصاصی کدگذاری شده باشند دشوار و زمانبر است.

متداولتر از قبل

بر اساس گزارشی که کسپرسکی روز گذشته منتشر کرد این شرکت در چهار ماهه اول 2022، نزدیک به 2 میلیون ایمیل با پیوست HTML را شناسایی کرده است. سال گذشته نیز شرکت مایکروسافت از گسترش پیوستهای HTML به ویژه در جریان انتشار بدافزارهای بانکی و حملات هدفمند خبر داد. با توجه به اقدامات سالهای اخیر و پیشروی مایکروسافت در مقاومسازی قابلیت Macros در مجموعهنرمافزاری Office و همچنین افزوده شدن کنترلها و سندباکسهای امنیتی به نرمافزارهایی نظیر Acrobat به نظر میرسد که در آینده بیش از قبل شاهد استقبال مهاجمان از پیوستهای HTML مخرب باشیم.

مقابله

آگاهی کاربران در پرهیز از باز کردن پیوستهای مشکوک و عدم کلیک بر روی لینکهای ناآشنا نقشی کلیدی در ایمن ماندن از گزند این تهدیدات دارد. «آروید» محصولی پیشرفته برای رسیدن به این هدف است. این محصول، با شبیهسازی تهدیدات مبتنی بر ایمیل بر پایه جدیدترین نمونههای مخرب فعال در ایران و جهان بهطور مؤثر و چشمگیر میزان آمادگی کارکنان سازمانتان را در مقابله با آنها افزایش میدهد. در صورت نیاز به اطلاعات بیشتر یا دموی این محصول با شماره ۹۱۰۳۱۹۷۳-۰۲۱ تماس بگیرید.