طی دو روز اخیر نمونه فایلهایی با پسوند docx و محتوای فارسی به دست کارشناسان رامونا پردازش نگار رسیده که اجرای هر یک از آنها بر روی دستگاه آسیبپذیر منجر به آلوده شدن آن به نوعی جاسوسافزار میشود.

فایلهای مذکور، ناقل بهرهجوی ضعف امنیتی CVE-2022-30190 معروف به Follina هستند که اصلاحیه آن بهتازگی از سوی شرکت مایکروسافت ارائه شده است. این آسیبپذیری، ضعفی از نوع «اجرای از راه دور کد» (RCE) است که Microsoft Diagnostic Tool یا به اختصار MSDT در تمامی نسخ Windows از آن متأثر میشود. همانطور که پیشتر نیز در اینجا اشاره کردیم فراخوانی MSDT از طریق URL توسط نرمافزاری همچون Word امکان اجرای از راه دور کد موردنظر مهاجم را با سطح دسترسی آن نرمافزار فراهم میکند. به دلیل سادگی استفاده و کمتوجهی برخی کاربران و راهبران در اعمال بهموقع بهروزرسانیها و اصلاحیههای امنیتی، روزبهروز بر محبوبیت Follina در میان مهاجمان افزوده میشود.

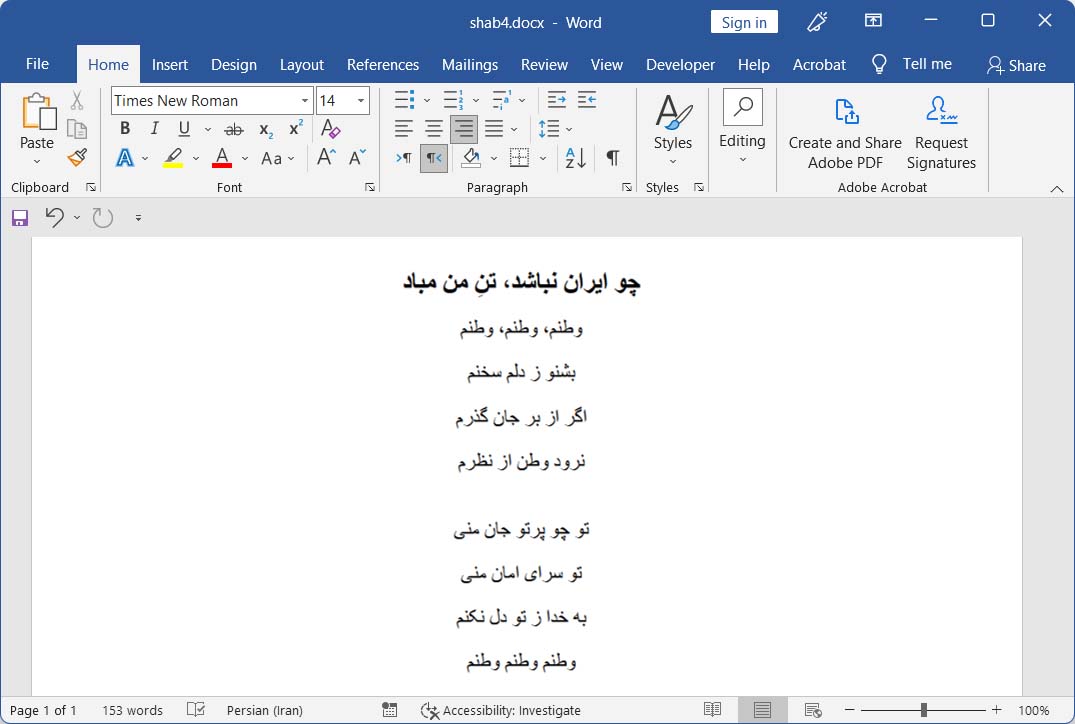

برای مثال، تصویر زیر نمونهای از این فایلهای فارسی با نام shab4.docx را نشان میدهد.

در صورت اجرای فایل بر روی دستگاه با سیستمعامل آسیبپذیر به Follina، بعضی اطلاعات حساس استخراج شده و به نشانیهای زیر ارسال میشود:

- https[:]//summit.didns[.]ru/upload[.]aspx

- https[:]//summit.didns[.]ru/upload2[.]aspx

کد مخرب این مهاجمان که اسکریپتی PowerShell است امکاناتی نظیر تصویربرداری از صفحه نمایش کاربر را برای آنها فراهم میکند.

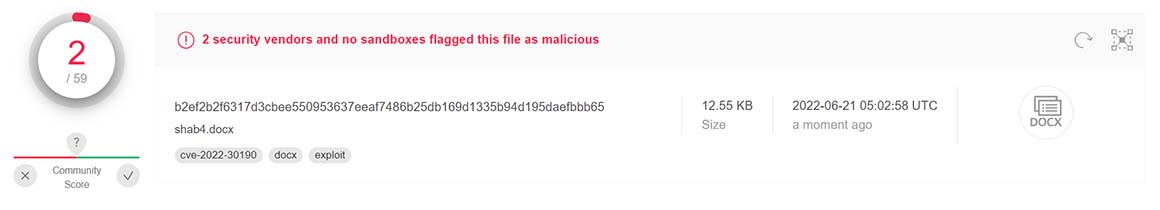

به نظر میرسد گردانندگان این کارزار بهطور مستمر در حال تغییر فایلهای خود هستند. لذا نرخ شناسایی برخی از این فایلها توسط محصولات ضدویروس، حداقل در زمان نگارش این مطلب بهشدت پایین است. برای نمونه، فایل shab4.docx تنها توسط دو ضدویروس قابل شناسایی است.

هر چند انتظار میرود طی ساعات و روزهای آتی بر شمار ضدویروسهایی که قادر به شناسایی این فایل هستند افزوده شود اما همین مدت فرصت تسخیر دستگاه کاربران را برای مهاجمان فراهم خواهد آورد.

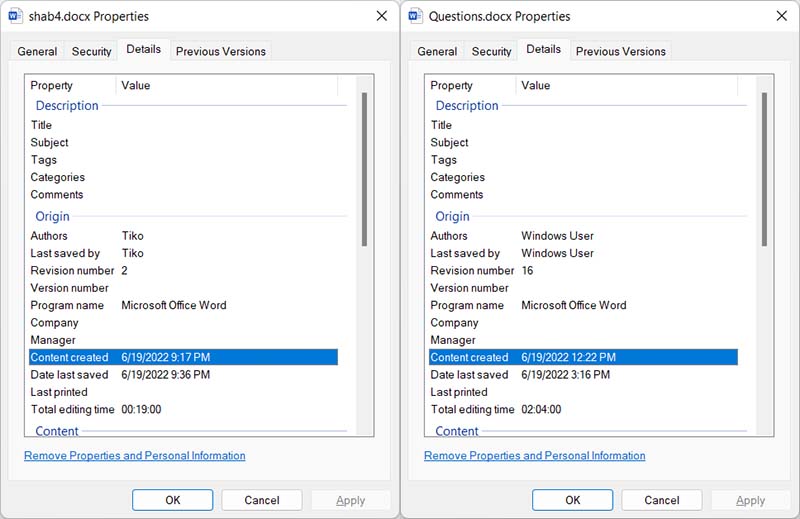

تاریخ ایجاد نمونه فایلهایی از این کارزار فارسی که به دست شرکت رامونا پردازش نگار رسیده همگی یکشنبه 29 خرداد بوده است.

اعمال اصلاحیه مربوطه اصلیترین راهکار در مقابله با تهدیدات مبتنی بر آسیبپذیری Follina است.