آسیبپذیری CVE-2022-30190، معروف به Follina توسط گروههای مختلف از نفوذگران در حال بهرهجویی است.

این آسیبپذیری روز-صفر، ضعفی از نوع «اجرای از راه دور کد» (RCE) است که Microsoft Diagnostic Tool یا به اختصار MSDT در تمامی نسخ Windows از آن متأثر میشود. همانطور که پیشتر نیز در اینجا اشاره کردیم فراخوانی MSDT از طریق URL توسط نرمافزاری همچون Word امکان اجرای از راه دور کد موردنظر مهاجم را با سطح دسترسی آن نرمافزار فراهم میکند.

9 خرداد، مایکروسافت اقدام به انتشار این توصیهنامه در خصوص CVE-2022-30190 یا همان Follina کرد. این شرکت هنوز اصلاحیهای برای آسیبپذیری Follina ارائه نکرده و فعلاً در توصیهنامه مذکور از کاربران خواسته تا MSDT URL Protocol را غیرفعال کنند. مرکز CISA ایالات متحده نیز یک روز بعد با انتشار اطلاعیه زیر از راهبران خواست تا اعمال این راهکار موقت مایکروسافت را در دستور کار قرار دهند:

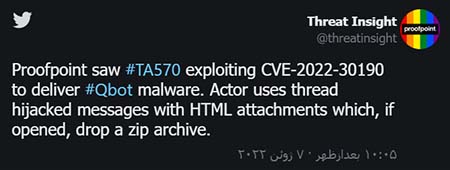

مایکروسافت 9 خرداد اکسپلویت Follina توسط مهاجمان را تایید کرد. اما آن چه مشخص است هر روز بر شمار مهاجمانی که Follina را به استخدام میگیرند افزوده میشود. برای مثال، سهشنبه، 17 خرداد شرکت Proofpoint از بکارگیری Follina توسط گروه هکری TA570 در جریان حملات فیشینگ خود جهت انتشار بدافزار Qbot خبر داد. Qbot از جمله بدافزارهای ناقل تهدیدات باجافزاری تلقی میشود.

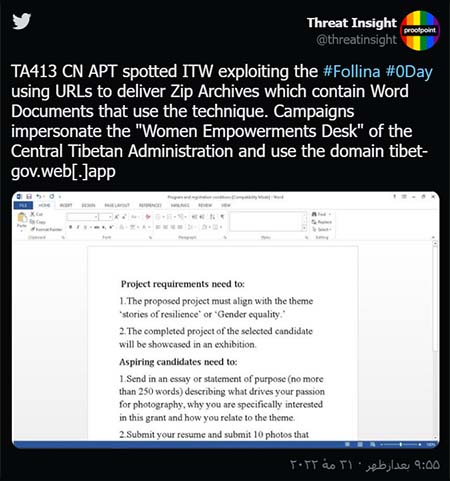

یا در نمونهای دیگر بهرهجویی از Follina توسط گروه TA413 گزارش شده است.

برخی از گردانندگان بدافزار نیز از مجهز شدن کدهای مخربشان به اکسپلویت آسیبپذیری Follina خبر دادهاند.

انتظار میرود حداقل تا زمان عرضه اصلاحیه از سوی مایکروسافت، روزبهروز بر محبوبیت Follina در میان مهاجمان افزوده شود.

راهکار

به تمامی راهبران توصیه اکید میشود که تا زمان عرضه اصلاحیه مربوطه اعمال راهکار موقت مایکروسافت را در دستور کار قرار دهند. همچنین آگاهی کاربران در پرهیز از اجرای فایلهای مشکوک پیوست ایمیل نقشی کلیدی در ایمن ماندن از گزند این تهدیدات دارد. «آروید» محصولی پیشرفته برای رسیدن به این هدف است. این محصول، با شبیهسازی تهدیدات مبتنی بر ایمیل بر پایه جدیدترین نمونههای مخرب فعال در ایران و جهان بهطور مؤثر و چشمگیر میزان آمادگی کارکنان سازمانتان را در مقابله با آنها افزایش میدهد. در صورت نیاز به اطلاعات بیشتر یا دموی این محصول با شماره ۹۱۰۳۱۹۷۳-۰۲۱ تماس بگیرید.

بهروزرسانی خبر (25 خرداد 1401)

۲۴ خرداد ۱۴۰۱ شرکت مایکروسافت اقدام به عرضه اصلاحیه آسیبپذیری CVE-2022-30190/Follina نمود. اصلاحیه مذکور در اینجا قابل دسترس است.