شرکت HP جزییات بدافزار جدیدی با عنوان SVCReady را منتشر کرده که از طریق روشی غیرمعمول به دستگاه راه پیدا میکند. SVCReady خود میتواند ابزاری برای نصب بدافزارهای دیگر بر روی دستگاه قربانیان باشد.

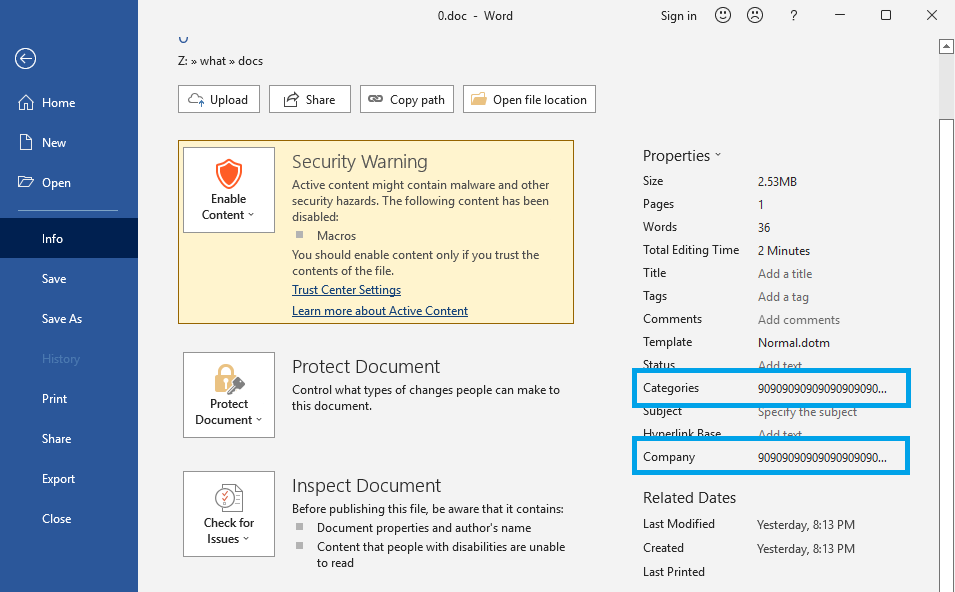

مهاجمان بهمنظور انتشار این بدافزار اقدام به ارسال ایمیلی که به آن یک فایل DOC پیوست شده میکنند. همانند بسیاری از کارزارهای فیشینگ، فایل DOC حاوی ماکرویی مخرب است که وظیفه آن فراخوانی کدبدافزار و اجرای آن بر روی دستگاه است. اما SVCReady بر خلاف بدافزارهای همقطار خود فراخوانی و اجرا را از طریق PowerShell یا MSHTA انجام نمیدهد. در عوض، کدشل را از Properties فایل که پیشتر توسط گردانندگان SVCReady در برخی فیلدهای آن ذخیره شده استخراج و در ادامه اجرا میکند.

در تصویری که HP به اشتراک گذاشته، فیلدهای Categories و Company بدینمنظور مورد سوءاستفاده این مهاجمان قرار گرفتهاند.

مـأخذ تصویـر: HP

جمعآوری و ارسال برخی اطلاعات به مقر فرماندهی (C2) و دانلود و اجرای فایلهای موردنظر مهاجمان از جمله قابلیتهای SVCReady است که در گزارش HP به آنها اشاره شده است.

HP در تحقیقات خود به شباهتهایی میان کارزار SVCReady و کارزارهای گروه TA551 دست یافته است. این گروه اجرای حملات باجافزاری را در کارنامه دارد.

به گفته HP این شرکت اولین بار بدافزار SVCReady را در 2 اردیبهشت سال جاری شناسایی کرد. یافتهها نشان میدهند که SVCReady همچنان در حال توسعه بوده و احتمالاً در آیندهای نهچندان دور شاهد افزایش قابلیتهای مخرب و رفع برخی از باگهای فعلی آن خواهم بود. همچنین در صورتی که SVCReady محصولی از گروه TA551 باشد باید انتظار داشت که بزودی این بدافزار نیز به فهرست بدافزارهای ناقل باجافزار افزوده شود.

مشروح گزارش HP و نشانههای آلودگی SVCReady در اینجا قابل دریافت است.