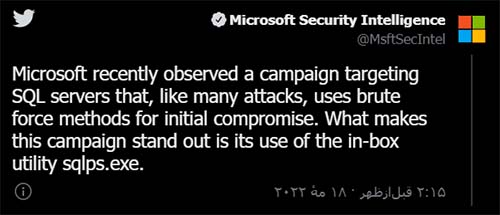

شرکت مایکروسافت توییتی را منتشر کرده که بر اساس آن، حداقل یک گروه از مهاجمان با سوءاستفاده از پروسه sqlps.exe اقدام به استخراج رمزارز بر روی سرورهای SQL میکند.

این مهاجمان در ابتدا با اجرای عملیات Brute-force کنترل سرور SQL را در اختیار میگیرند. در ادامه بجای دانلود و فراخوانی کدهای مخرب، sqlps.exe را برای اجرای امور مورد نظر خود به استخدام میگیرند.

sqlps ابزاری معتبر است که بهصورت پیشفرض به همراه تمامی نسخ SQL Server نصب میشود.

به گزارش شرکت رامونا پردازش نگار، در سالهای اخیر مهاجمان حرفهای بهطور چشمگیری از پروسههای معتبر و پیشفرض سیستمعامل همچون PowerShell در جریان حملات خود بهره گرفتهاند. هدف، به حداقل رساندن کدهای مخرب کپیشده بر روی دستگاه و در عوض بکارگیری امکانات متعدد و بعضاً جامع این پروسهها برای انجام امور مخرب است. در این صورت احتمال شناسایی شدن آنها توسط محصولات امنیتی نظیر ضدویروسها نیز بهطور محسوسی کاهش مییابد. در مقابل، برخی برندهای مطرح امنیت نقاط پایانی نیز سازوکارهایی برای کشف رفتارهای مشکوک این پروسههای معتبر در محصولات خود پیادهسازی کردهاند.

اما این اولین بار است که بهرهگیری مهاجمان از sqlps بهصورت عمومی گزارش میشود.

sqlps را میتوان نگارشی از PowerShell در SQL Server قلمداد کرد.

برای مثال، در کارزار اخیری که مایکروسافت به آن اشاره کرده مهاجمان با استفاده از sqlps.exe یک حساب کاربری جدید با بالاترین سطح دسترسی، یعنی sysadmin را بر روی SQL Server ایجاد کردهاند. حسابی که در ادامه آنها را قادر به توزیع و اجرای برنامه استخراجکننده رمزارز کرده است.

![]()

فهرست زیر از جمله اقداماتی است که در حفاظت از این سرورها همواره میبایست مدنظر قرار بگیرد:

- پرهیز از در دسترس قرار دادن سرور SQL بر روی اینترنت

- تخصیص گذرواژههای پیچیده و غیرتکراری به حسابهای کاربری سرور و پایگاه داده

- کنترل و رصد حسابهای کاربری و سطوح دسترسی آنها

- اعمال کامل اصلاحیههای امنیتی

- بکارگیری محصولات امنیت نقاط پایانی و دیواره آتش قدرتمند