BlackBerry و Intezer در تحقیقی مشترک به بررسی بدافزاری جدید با نام Symbiote پرداختهاند که سازوکارهای خاص آن شناسایی این تهدید را تقریباً غیرممکن کرده است.

این بدافزار تحت Linux با عملکرد روتکیت و در نقش یک دربپشتی دستگاه را به تسخیر مهاجمان در میآورد.

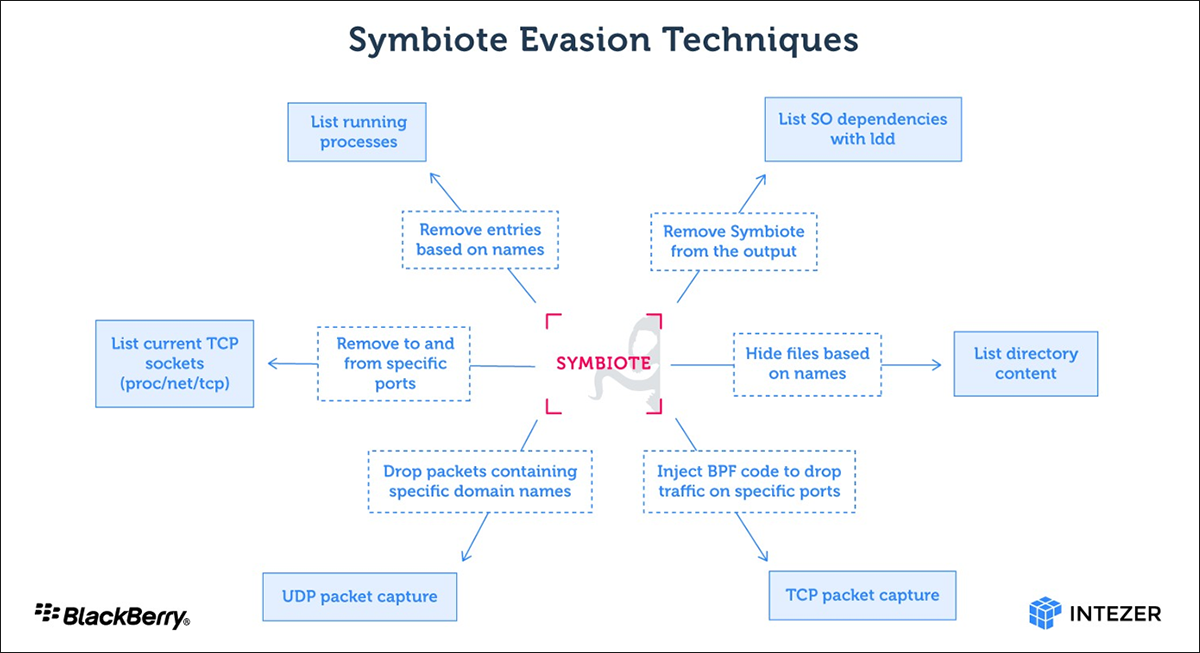

بدافزار Symbiote در قالب یک Shared Object خود را از طریق LD_PRELOAD به پروسههای در حال اجرا تزریق میکند.

بهمحض آلودهسازی تمامی پروسههای فعال، قابلیت روتکیت Symbiote مهاجمان را قادر به استخراج اطلاعات اصالتسنجی و اتصال از راه دور به دستگاه میکند.

این بدافزار، فناوری Berkeley Packet Filter – به اختصار BPF – را بهمنظور مخفیسازی ترافیک مخرب خود به استخدام گرفته است. برای مثال، چنانچه راهبر دستگاه آلوده اقدام به اجرای یک ابزار Packet Capture کند بایتکد BPF که به هسته تزریق شده ارتباطات مربوط به بدافزار را از دید ابزار مخفی نگاه خواهد داشت.

پیشتر، استفاده از BPF در برخی بدافزارهای Equation Group که گروهی وابسته به سازمان امنیت ملی آمریکاست گزارش شده بود. یک ماه قبل نیز جزییات بدافزاری با نام BPFDoor افشا شد که از قابلیت Packet Filtering در BPF برای پنهان کردن ارتباطات خود بهره میگیرد.

همچنین Symbiote پیش از سایر پروسههای به اصطلاح Shared Object فراخوانی شده و با در اختیار گرفتن کنترل libc و libpcap حضور خود را مخفی میکند. ضمن آن که در کنترل داشتن تابع read در libc بدافزار Symbiote را قادر به استخراج اطلاعات اصالتسنجی میکند.

این بدافزار از طریق سرویس Pluggable Authentication Module یا همان PAM بستر را برای برقراری ارتباط SHH مهاجمان به دستگاه آلوده فراهم میکند.

با توجه به این که Symbiote روتکیتی در سطح user-land است شناسایی آن از طریق ضدویروس نصبشده بر روی دستگاه میتواند بسیار دشوار یا حتی غیرممکن باشد.

مشروح گزارش مشترک BlackBerry و Intezer در اینجا قابل مطالعه است.

نشانههای آلودگی

هش فایلها:

1c200564a0c115cdc68030dde6f2c10310f5b41a

444da2de6427e49aadedff7c9d2a7e1103a90909

68a48e9260ab6a413444f7566c4341fd6bff7cf1

aa03310efdf78e0b3c5790eab059dadee99f1bc4

3af6ece8ce067986173c48ca3164982acde284a7

دامنههای مخفی:

assets[.]fans

caixa[.]cx

dpf[.]fm

bancodobrasil[.]dev

cctdcapllx0520

cctdcapllx0520[.]df[.]caixa

webfirewall[.]caixa[.]wf

caixa[.]wf