The DFIR Report در مطلبی، با استناد به 20 رخداد سایبری که طی سال میلادی گذشته مورد بررسی تحلیلگران آن قرار گرفتند به مرور اصلیترین تاکتیکها، تکنیکها و روالهای (TTP) مهاجمان بر اساس چارچوب MITRE ATT&CK پرداخته است.

MITRE ATT&CK برگرفته شده از MITRE Adversarial Tactics, Techniques, and Common Knowledge، سازوکاری برای دستهبندی تاکتیکها، تکنیکها و روالهای مورد استفاده مهاجمان در تهدیدات سایبری است.

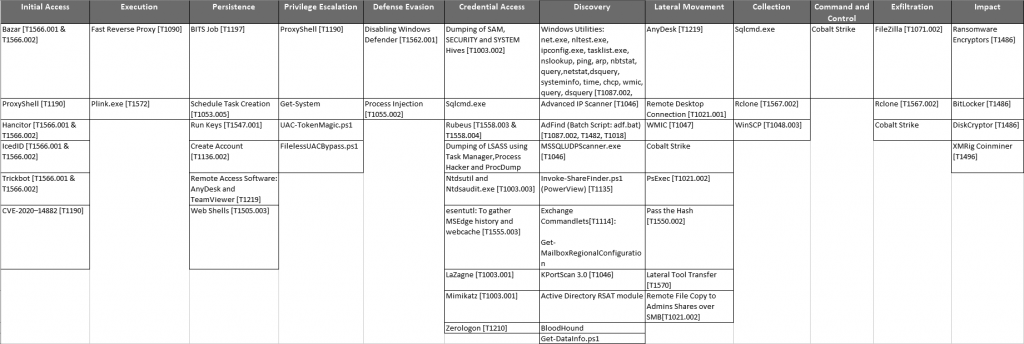

تصویر زیر، روشها و ابزارهای مورد استفاده گردانندگان باجافزار در مراحل مختلف را بر طبق الگوی MITRE ATT&CK مختلف نشان میدهد.

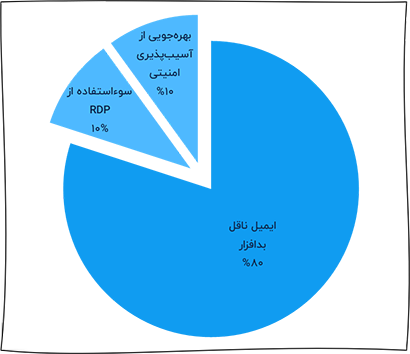

در سال 2021، در 80 درصد موارد، باجافزارها از طریق بدافزارهایی همچون Trickbot،و Hancitor،و Bazar و IcedID به سازمانها راه پیدا کردند. این بدافزارها نیز، خود، در اکثر مواقع از طریق ایمیلهای ماحیگیری منتشر میشوند. سرورهای با پودمان Remote Desktop Protocol – به اختصار RDP – باز که بهنحوی نادرست پیکربندی شده بودند و وجود آسیبپذیریهای امنیتی نیز با اختلاف زیاد، دیگر درگاههای دسترسی اولیه (Initial Access) باجافزارها بودهاند.

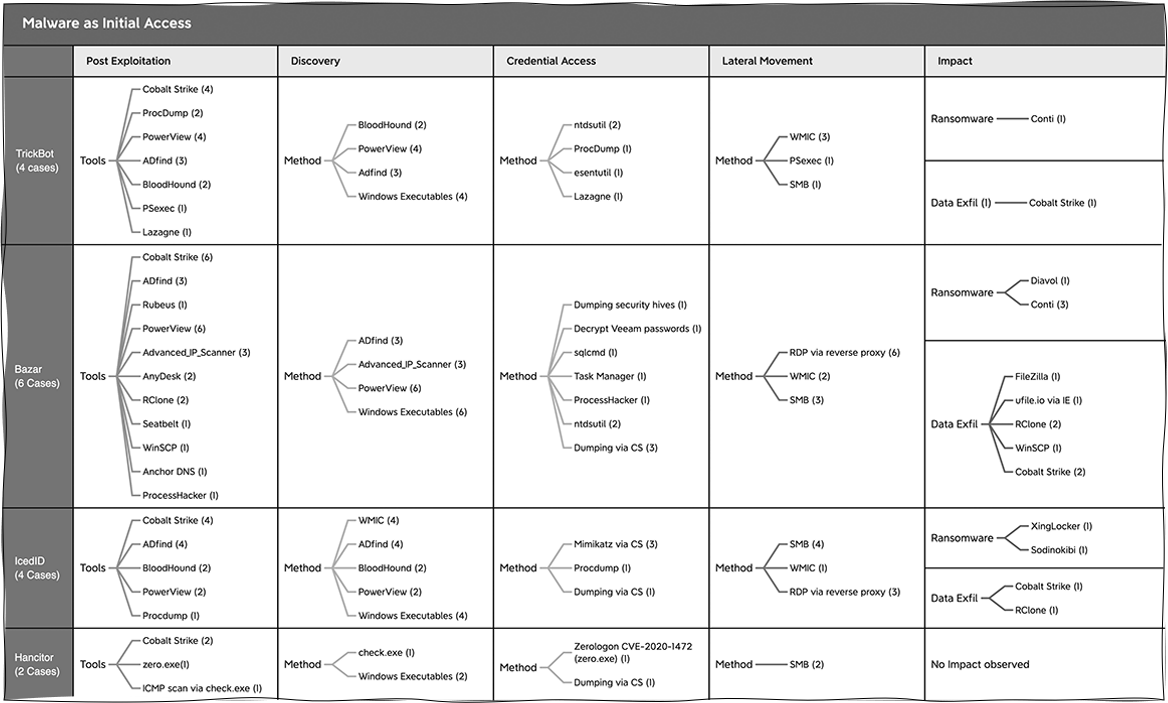

تصویر زیر ابزارها/روشهای مورد استفاده مهاجمان را پس از آلوده شدن دستگاه به یکی بدافزارهای Trickbot،و Hancitor،و Bazar و IcedID بهمنظور گسترش دامنه نفوذ و در نهایت توزیع باجافزار و در مواقعی سرقت اطلاعات نمایش میدهد.

بهرهگیری از Scheduled Task و Windows Background Intelligent Transfer Service – به اختصار BITS – در Windows، ایجاد کلید در Registry Run و استفاده از نرمافزار AnyDesk، مهمترین تکنیکهای مهاجمان در ماندگار کردن دسترسی (Persistence) خود/فایل مخرب به دستگاه قربانی گزارش شده است. برای مثال، مستندات افشاشده گروه باجافزاری Conti نشان میدهد که این مهاجمان از فرامین زیر برای نصب بیسروصدای AnyDesk بر روی دستگاه آلوده استفاده میکردند تا از این طریق دسترسی همیشگی به سیستم داشته باشند.

cmd.exe /c C:ProgramDataAnyDesk.exe --install C:ProgramDataAnyDesk --start-with-win --silent cmd.exe /c echo J9kzQ2Y0qo | C:\ProgramData\anydesk.exe --set-password

گزارش The DFIR Report که در آن به طور مفصل سایر تاکتیکها و تکنیکهای گردانندگان باجافزار ارائه شده در اینجا قابل مطالعه است.

یادآوری میشود مؤثرترین راهکار در مقابله با تهدیدات مخرب باجافزاری، پیشگیری از ورود آنها به سازمان است. استفاده از محصولات ضدویروس و امنیت نقاط پایانی، بکارگیری دیواره آتش، اعمال سیاستهای امنیتی جامع و پویا و تهیه نسخه پشتیبان از الزامات اساسی هر سازمان محسوب میشود. همچنین اگر از راهبران و مسئولان امنیت سازمانتان هستید، استفاده از محصول آروید را برای ایمن نگاه داشتن کاربران از گزند ایمیلهای مخرب به عنوان یکی اصلیترین روشهای انتشار به شما توصیه میکنیم.