نخستین نسخه از باجافزار Hive در اواخر بهار 1400 ظهور کرد. این باجافزار فعال و دائماً در حال تکامل دارای نگارشهای مختلف برای سیستمهای عامل Windows و Linux و همچنین هایپروایزرهای ESXi است.

در این گزارش، نگاهی انداختهایم به باجافزار Hive؛ با ما همراه باشید.

اخاذی دوگانه

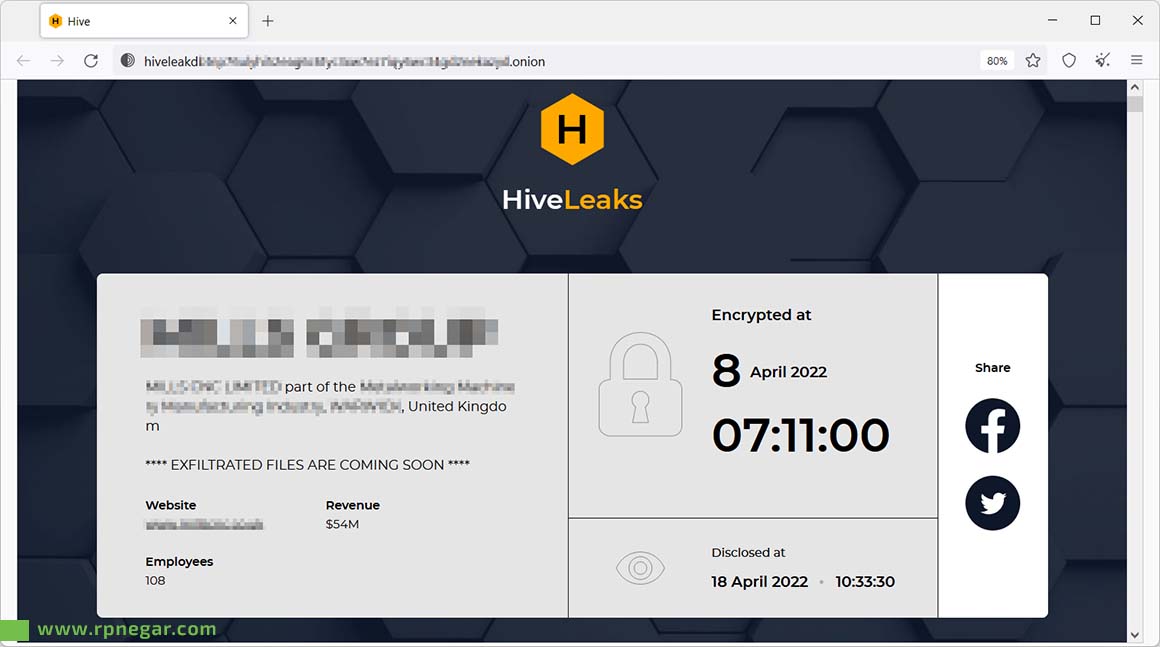

مهاجمان Hive نیز همانند بسیاری از همقطاران صاحبنام خود سیاست «اخاذی دوگانه» را در پیش گرفتهاند. در اخاذی دوگانه، چنانچه سازمان قربانی، باج را در مهلت تعیین شده پرداخت نکند نام آن بر روی وبسایت به اصطلاح «نشت دادهها» (Data Leak Site) بهصورت عمومی منتشر میشود تا اطلاع همگان از هک شدن سازمان، مسئولان آن را بیش از پیش برای پرداخت مبلغ اخاذی شده تحت فشار قرار دهد. اگر همچنان سازمان قربانی از باج دادن سر باز بزند، اطلاعات سرقت شده بر روی سایت مذکور منتشر یا به حراج گذاشته میشود تا به قربانیان بعدی نیز این پیام رسانده شود که اگر از درخواست این تبهکاران سرپیچی کنند عاقبتی مشابه در انتظارشان خواهد بود.

تصویر زیر نمایی از یکی از این اخاذیها را در وبسایت HiveLeaks در شبکه Tor نمایش میدهد.

بهروزرسانی مستمر

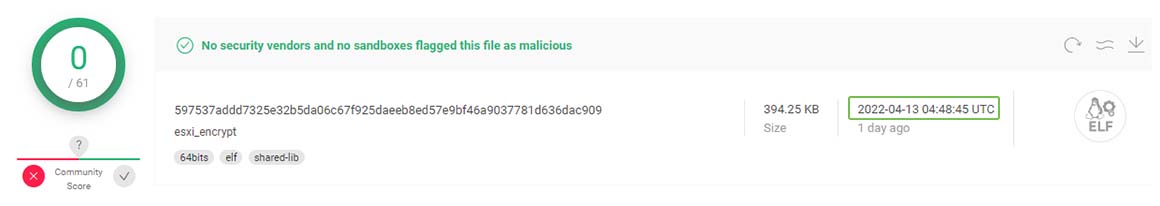

یکی از ویژگیهای این باجافزار، بهروزرسانی مستمر فایلهای مخرب آن توسط برنامهنویسان Hive است. برای مثال، تصویر زیر [منبع]، وضعیت شناسایی یکی از این فایلها را در 24 فروردین 1401 نشان میدهد. همان طور که پیداست در تاریخ مذکور هیچ یک از ضدویروسهای فعال بر روی وبسایت VirusTotal قادر به شناسایی آن نبودند.

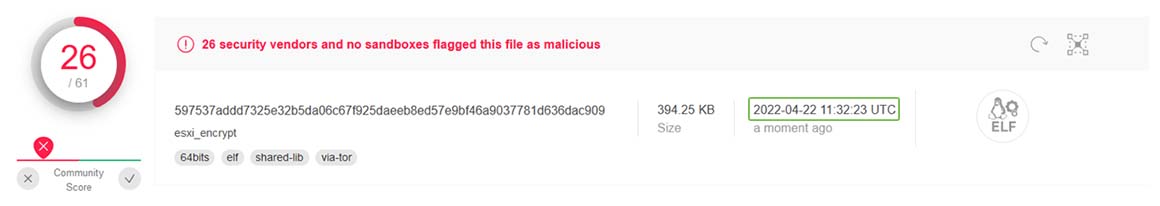

بررسی مجدد فایل مذکور در 8 روز بعد، یعنی 2 اردیبهشت 1401 نشان میدهد بیش از 60 درصد ضدویروسها که نام برخی برندهای مطرح نیز در میان آنهاست کماکان توان شناسایی آن را ندارند. به عبارت دیگر، اعمال هر بهروزرسانی و تغییر توسط نویسندگان Hive بهمعنای بیاثر شدن سازوکار شناسایی این فایلها توسط بسیاری از ضدویروسها برای مدتی نسبتاً طولانی است.

فیشینگ

ارسال هدفمند ایمیلهای «فیشینگ» یکی از روشهای اصلی مهاجمان باجافزار Hive برای فراهم کردن دسترسی اولیه به شبکه قربانیان است.

حملات فیشینگ را میتوان به دو دسته «فلهای» (Bulk Phishing) و «نیزهای» (Spear Phishing) تقسیم کرد. در فیشینگ فلهای، مهاجم پیام فریبنده خود را از طریق بسترهایی همچون ایمیل یا رسانههای اجتماعی به طیف وسیعی از کاربران ارسال میکند؛ با این امید که تعدادی از دریافتکنندگان به دام او بیفتند. اما در فیشینگ نیزهای، مهاجم بهصورت هدفمند پیامی را که بهطور اختصاصی برای فریب کاربری خاص طراحی شده به آن کاربر ارسال میکند. آن چه مهاجمان باج افزار Hive بکار میگیرند همان فیشینگ نیزهای است.

سهولت و اثربخشی بالای حملات فیشینگ، همچنان عامل تداوم بکارگیری آن توسط مهاجمان سایبری خواهد بود. نصب ضدبدافزار و ضدهرزنامه و اطمینان از بهروز بودن آنها، پالایش پیوستهای ایمیل، استفاده از دیواره آتش، نصب بهموقع اصلاحیههای امنیتی و اعمال سیاستهای جامع و تا حد امکان سختگیرانه در دسترسی کاربران به سایتها و برقراری ارتباطات اینترنتی در کنار آموزش کاربران، از جمله اقدامات اساسی در مقابله با تهدیدات فیشینگ است. همچنین اگر از راهبران و مسئولان امنیت سازمانتان هستید، ما به شما محصول «آروید» را پیشنهاد میکنیم. آروید، با شبیهسازی تهدیدات مبتنی بر ایمیل، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با این تهدیدات، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است.

بهرهجویی از ProxyShell

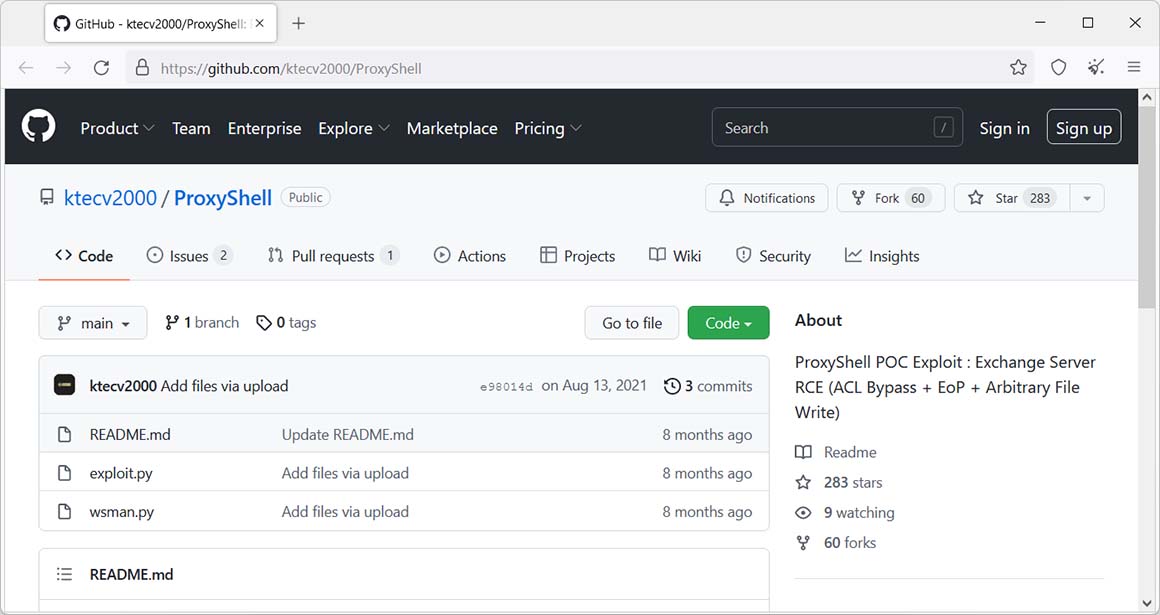

سوءاستفاده از ProxyShell یکی از روشهای مورد استفاده مهاجمان باجافزار Hive برای دسترسی اولیه به سازمان هدف است.

ProxyShell عنوان سه آسیبپذیری در Microsoft Exchange Server است. مهاجم با سوءاستفاده از زنجیره این آسیبپذیریها قادر به عبور از سد سازوکار اصالتسنجی سرور و اجرای کد با سطح دسترسی بالا بر روی آن است.

سه آسیبپذیری ProxyShell به شرح زیر است:

- CVE-2021-34473 – ضعفی از نوع «اجرای از راه دور کد» (RCE)

- CVE-2021-34523 – ضعفی از نوع «ترفیع دسترسی» (Elevation of Privilege)

- CVE-2021-31207 – ضعفی از نوع «عبور از سد کنترل امنیتی» (Security Feature Bypass)

24 فروردین 1400، مایکروسافت، CVE-2021-34473 و CVE-2021-34523 را در بهروزرسانی KB5001779 وصله کرد. این شرکت 21 اردیبهشت 1400 نیز CVE-2021-31207 را در بهروزرسانی KB5003435 ترمیم کرد.

ProxyShell از جمله آسیبپذیریهایی است که PoC اکسپلویت آن از پیش از عرضه بهروزرسانیهای مایکروسافت بهصورت عمومی بر روی اینترنت قابل دسترس بوده است.

کمتوجهی برخی راهبران در اعمال بهروزرسانیهای مربوطه موجب شده تا ProxyShell همچنان از آسیبپذیریهای محبوب هکرها و نفوذگران باشد. مهاجمان باجافزار Hive نیز بارها از ProxyShell برای رخنه به اهداف خود بهره بردهاند. در جریان این حملات پس از اکسپلویت ProxyShell، اسکریپتهای WebShell، با عملکرد «بکدور» در یکی از پوشههای عمومی سرور Exchange کپی میشوند. در ادامه، کدهای مخرب مورد نظر مهاجمان از طریق پروسه معتبر PowerShell با سطح دسترسی SYSTEM اجرا میشود.

سرورهای Linux و ESXi در فهرست اهداف

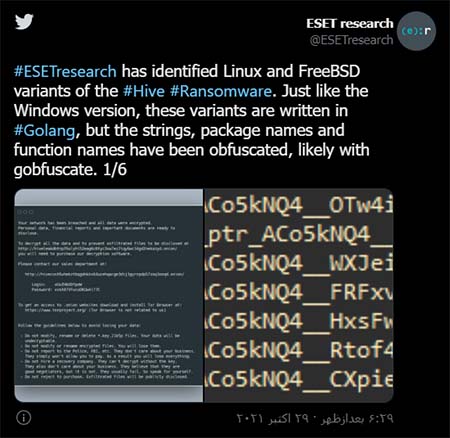

از پاییز 1400، باج افزار Hive مجهز به یک نسخه تحت Linux و FreeBSD شده است.

نگارشی اختصاصی از Hive نیز قادر به اجرا بر روی سرور VMWare ESXi و رمزگذاری تمامی ماشینهای مجازی بر روی آن است. ESXi دارای فرامینی است که سوءاستفاده از آنها امکان رمزگذاری همه ماشینهای میزبانی شده روی هایپروایزر را در مدتی بسیار کوتاه فراهم میکند. به تازگی نیز نویسندگان Hive، احتمالاً با الگوبرداری از BlackCat، این نگارش را با زبان برنامهنویسی Rust بازکامپایل کردهاند. استفاده از نسخ آسیبپذیر ESXi، بکارگیری گذرواژه غیرپیچیده و به طور کلی اصالتسنجی ضعیف، این هایپروایزر را در معرض تهدیداتی همچون باجافزار Hive قرار میدهد. مطالعه این راهنمای VMware به تمامی راهبران VMWare ESXi توصیه میشود.

نفوذ از طریق RDP

مواردی گزارش شده که در آنها مهاجمان Hive اقدام به خرید اطلاعات اصالتسنجی RDP سازمان قربانی از هکرهای Initial Access Broker – به اختصار IAB – کرده بود. یک IAB با بکارگیری روشها و ابزارهای خود تلاش میکند تا به شبکه سازمانهای مختلف نفوذ کند. اما پس از هک شبکه و ماندگار کردن خود در آن دست به اقدام بیشتری نمیزند. بلکه اطلاعات اصالتسنجی لازم برای رخنه به شبکه هکشده را به مهاجمان دیگر نظیر نویسندگان، گردانندگان و توزیع کنندگان باجافزار میفروشند. در حقیقت این افراد نقش یک «مرد میانی» را در حملات سایبری ایفا میکنند.

رعایت موارد زیر برای مقاومسازی سرورهای RDP توصیه میشود:

- در دسترس مستقیم قرار ندادن سرور RDP بر روی اینترنت

- استفاده از فایروال

- تغییر پورت پیشفرض

- محدودسازی دسترسی به کاربرانی خاص

- عدم استفاده از هر گونه گذرواژه ساده، تکراری یا افشاشده

- بکارگیری اصالتسنجی چندعاملی (Multi-factor Authentication)

- رصد مستمر ارتباطات مبتنی بر RDP

باجافزار بهعنوان سرویس

گردانندگان باجافزار Hive مجوز استفاده از آن را در قالب Ransomware-as-a-Service یا همان RaaS به سایر مهاجمان میفروشند؛ در ازای هر حمله موفق، سهمی از مبلغ اخاذیشده به گردانندگان باجافزار Hive و باقی آن به مشترک RaaS که اجراکننده حمله بوده تعلق میگیرد.

در RaaS، وظیفه رخنه به شبکه قربانی و اجرای باجافزار بر عهده و به انتخاب مشتری است. به عبارت دیگر، هر مشتری RaaS میتواند از الگو و روشی متفاوت برای هک سازمان مورد نظر خود و اجرای باجافزار استفاده کند. بنابراین تکنیکهای مهاجمان Hive، لزوماً محدود به موارد اشاره شده در این گزارش نیست.

کلام پایانی

به یاد داشته باشیم که مؤثرترین راهکار در مقابله با تهدیدات مخرب باجافزاری، ابتدا آگاهی و در ادامه پیشگیری از ورود آنها به سازمان است.