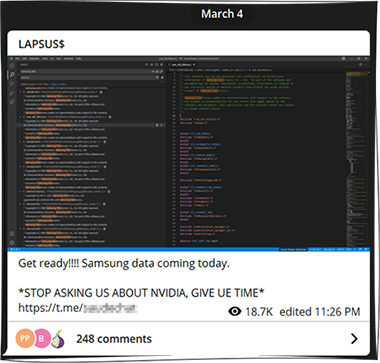

در حالی که در اوایل اسفند، گروه باجافزاری $Lapsus از هک Nvidia و سرقت 1 ترابایت از اطلاعات این شرکت خبر داده بود روز جمعه این گروه 190 گیگابایت از اطلاعات شرکت Samsung را نیز بهصورت عمومی منتشر کرد.

هک انویدیا

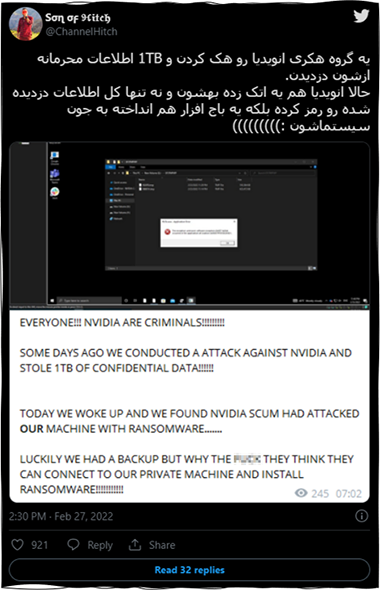

مهاجمان در اولین پیامهای خود در تلگرام دو فایل حاوی هش گذرواژه بیش از هفتاد هزار کارمند Nvidia را منتشر کردند. همچنین مدعی شدند که Nvidia پس از اطلاع از سرقت شدن اطلاعات، آنها را هک کرده و دادههای ماشین مجازی این مهاجمان را همانند یک باجافزار، رمزگذاری نموده! $Lapsus ضمن “تبهکار” خواندن Nvidia بخاطر رمزنگاری ماشین مجازی این سارقان اطلاعات در ادامه تاکید میکند که همچنان رونوشتی از دادهها را در اختیار دارد.

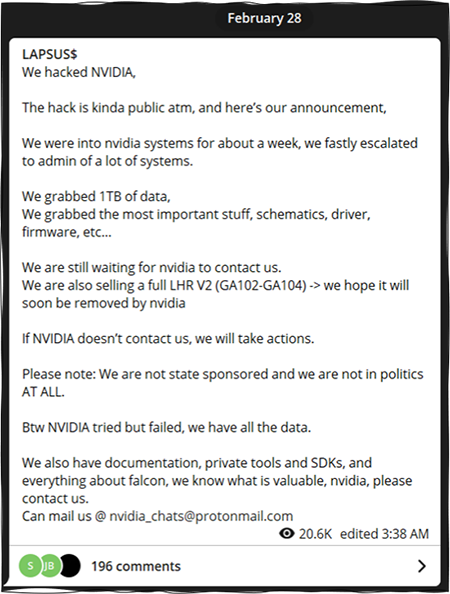

در پیام بعدی، این گروه جزییات بیشتری از هک Nvidia، بهعنوان یکی از اصلیترین سازندگان کارتهای گرافیک را منتشر کرد. بر اساس پیام زیر، مهاجمان $Lapsus، نزدیک به یک هفته در شبکه Nvidia بودهاند و خیلی زود موفق به در اختیار گرفتن کنترل کامل تعداد زیادی از دستگاههای این شرکت میشوند. همچنین $Lapsus فایلهای سرقتشده را شامل اطلاعاتی در خصوص کارکنان، شماتیکها، درایورها و فرمور اعلام میکند و از تمایل این گروه در فروختن برخی از آنها خبر میدهد. در عین حال $Lapsus در آن پیام میگوید که فعلا منتظر تماس Nvidia – احتمالا برای مذاکره در مورد مبلغ اخاذی شده جهت جلوگیری از نشت این اطلاعات – میماند.

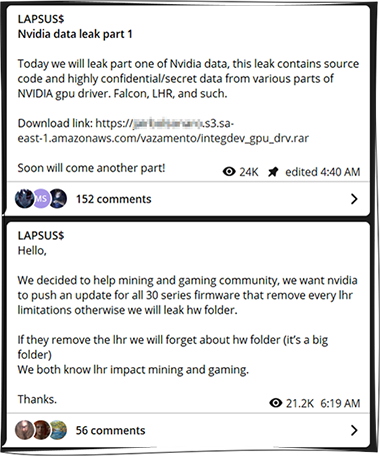

ساعاتی بعد، $Lapsus یک فایل فشرده حاوی 20 گیگابایت از 1 ترابایت اطلاعات سرقت شده از Nvidia را به اشتراک گذاشت. کمتر از دو ساعت بعد، $Lapsus شرکت Nvidia را تهدید میکند در صورتی که فناوری LHR را از روی فرمور سریهای GeForce RTX 30 حذف نکند، پوشه حاوی مشخصههای سختافزاری را نیز منتشر خواهد کرد. LHR یا Lite Hash Rate یک فناوری اختصاصی برای کاهش توان استخراج یا ماینینگ توسط GPU است که Nvidia از آن برای محدودسازی استفاده از کارتهای GPU ساخت این شرکت توسط ماینرها بهره گرفته است.

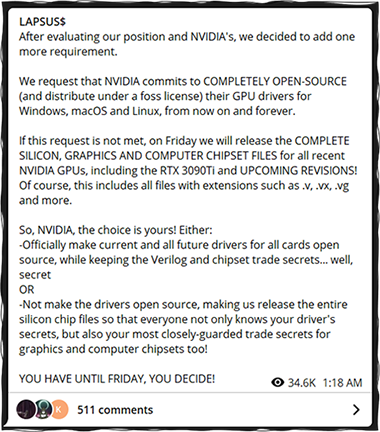

11 اسفند $Lapsus خواسته جدیدی را مطرح میکند؛ کدباز (Open-source) کردن کامل تمامی درایورهای GPU!

در نهایت، 13 اسفند Nvidia با انتشار بیانیه زیر نفوذ مهاجمان و سرقت اطلاعات این شرکت را رسما تایید کرد.

On February 23, 2022, NVIDIA became aware of a cybersecurity incident which impacted IT resources. Shortly after discovering the incident, we further hardened our network, engaged cybersecurity incident response experts, and notified law enforcement. We have no evidence of ransomware being deployed on the NVIDIA environment or that this is related to the Russia-Ukraine conflict. However, we are aware that the threat actor took employee passwords and some NVIDIA proprietary information from our systems and has begun leaking it online. Our team is working to analyze that information. All employees have been required to change their passwords. We do not anticipate any disruption to our business or our ability to serve our customers as a result of the incident.

هک سامسونگ

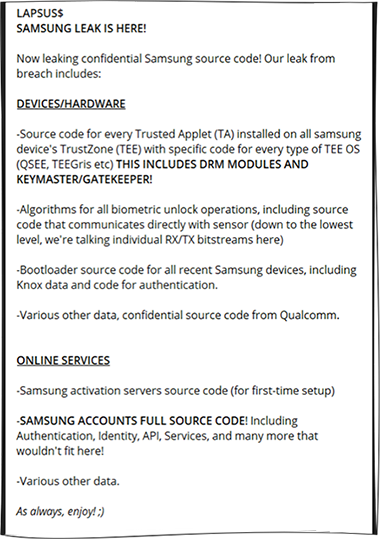

$Lapsus در 13 اسفند نیز از هک Samsung و سرقت اطلاعات فوق حساس محصولات این شرکت خبر داد. همچنین برای اثبات ادعای خود 190 گیگابایت از اطلاعات Samsung را هم به طور عمومی در دسترس قرار داده است.

از جمله اطلاعات سرقت شده میتوان به الگوریتمهای زیستسنجی یا همان بیومتریک فرایندهای رمزگشایی و کد منبع (Source-code) بخش موسوم به Bootloader تمامی تجهیزات جدید این شرکت اشاره کرد.

جولان باجگیران سایبری

با گسترش باجافزارها، روالها و سازوکارهای تهیه نسخه پشتیبان از دادههای حساس بهعنوان یکی از راهکارهای اساسی مقابله با باجافزارها بیش از قبل مورد توجه بسیاری از سازمانها قرار گرفت. در نتیجه آن، علیرغم موفقیت مهاجمان در رخنه به شبکه و توزیع باجافزار بر روی بسیاری از دستگاهها، این سازمانها از پرداخت مبلغ اخاذی شده خودداری میکردند.

بدینترتیب مهاجمان نیاز به اهرم فشار دیگری برای وادار ساختن قربانیان به پرداخت باج داشتند. از طرفی افزایش سرعت و پهنای باند اینترنت بسیاری از سازمانها امکان سرقت حجم قابلتوجهی از فایلها را در مدتی کوتاه فراهم میکرد. موضوعی که سبب ظهور واژه جدید در دنیای امنیت سایبری، تحت عنوان “اخاذی دوگانه” (Double Extortion) شد. طی سه سال اخیر، بسیاری از گردانندگان حرفهای باجافزارها در جریان حملات هدفمند خود به شرکتها و سازمانهای بزرگ علاوه بر رمزگذاری فایلها، اقدام به سرقت اطلاعات نیز کردهاند. موفقیت $Lapsus در هک دو غول فناوری بیانگر آسیبپذیری بالای سازمانها در برابر این تهدیدات مخرب است.

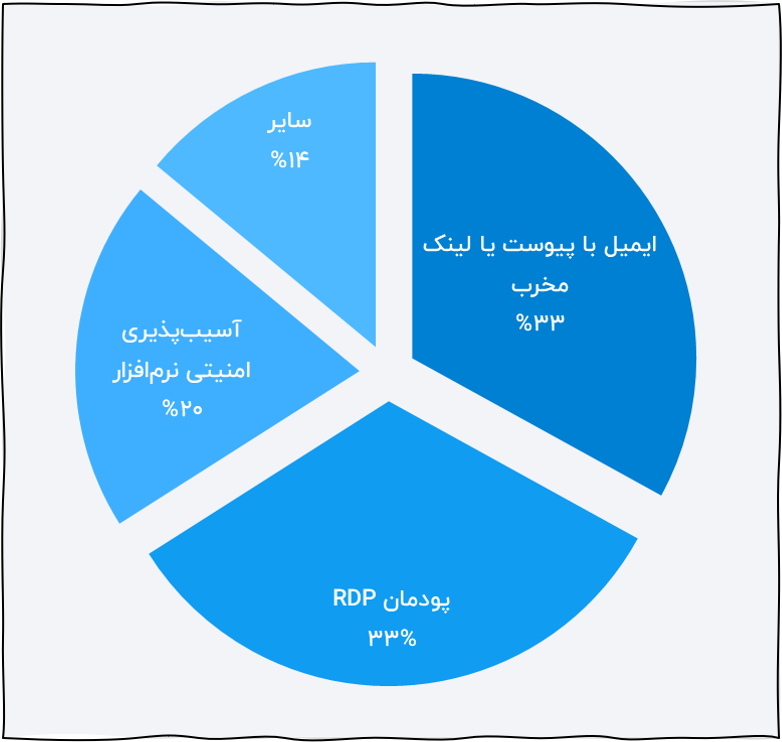

اصلیترین راهکار در ایمن ماندن از گزند باجگیران سایبری پیشگیری از ورود آنها به شبکه سازمان است. بر اساس آمار منتشر شده از سوی شرکت Coveware، در سهماهه چهارم 2021 سرورهای با پودمان Remote Desktop Protocol – به اختصار RDP – باز که بهنحوی نادرست پیکربندی شده بودند و ایمیلهای با پیوست / لینک مخرب که با بکارگیری تکنیکهای مهندسی اجتماعی کاربران ناآگاه را متقاعد به اجرای فایل باجافزار بر روی دستگاه میکنند اصلیترین درگاه ورود باجافزارها به سازمانها بودهاند.

در پایان، مطالعه این گزارش را به تمامی راهبران فناوری اطلاعات برای مقابله مؤثر با باجگیران سایبری توصیه میکنیم.