در یکی از حملات اخیر باج افزار Quantum، مهاجمان در کمتر از 4 ساعت پس از نفوذ اولیه به یک دستگاه، موفق به توزیع رمزگذار در سطح شبکه سازمان شدند. این مدت را میتوان یکی از کمترین زمانهای به اصطلاح Time-to-Ransom – به اختصار TTR – دانست.

بر اساس The DFIR Report «روش نفوذ اولیه» (Initial Access) این مهاجمان، ارسال ایمیل «فیشینگ» بوده است. آنها، همچنین از Cobalt Strike و پروتکل RDP برای گسترش دامنه نفوذ و از WMI و PsExec بهمنظور توزیع باجافزار Quantum استفاده کردند.

ایمیل؛ درگاه ورود مهاجمان

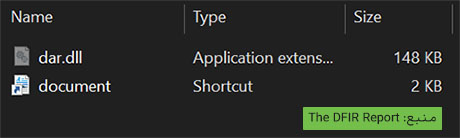

همانطور که اشاره شد نفوذ اولیه مهاجمان باج افزار Quantum به شبکه قربانی با اجرای یک فیشینگ موفق ایمیلی میسر شده است. ایمیل ارسالی، ناقل یک فایل docs_invoice_173.iso بوده است. فایل ISO نیز خود حاوی دو فایل زیر گزارش شده است:

document.lnk

dar.dll

مهاجمان، ویژگی Hidden فایل dar.dll را فعال کرده بودند تا آن چه که کاربر غیرحرفهای در زمان باز کردن فایل ISO با آن مواجه میشود صرفاً document.lnk باشد.

تروجان IcedID

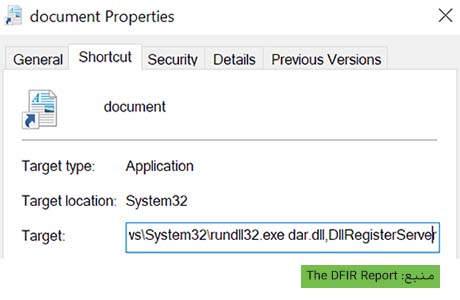

document.lnk یک میانبر (Shortcut) به dar.dll است و اجرای آن عملاً موجب فراخوانی فرمان زیر میشود:

C:\Windows\System32\rundll32.exe dar.dll,DllRegisterServer

dar.dll فایل نصبی بدافزار IcedID است و با اجرای آن راه ورود مهاجمان به دستگاه آلوده باز میشود.

IcedID تروجانی است که از طریق فیشینگ منتشر میشود و در حملات دو باجافزار Conti و REvil نیز نقشی فعال داشته است.

در جریان حمله اخیر، پس از نصب IcedID، رونوشتی از آن با نام Ulfefi32.dll در مسیر %AppData% ایجاد شده بود. سپس به منظور ماندگار ساختن بدافزار بر روی دستگاه یک فرمان از نوع Scheduled Task تعریف شده و هر یک ساعت یکبار آن را فراخوانی میکند.

گسترش دامنه نفوذ و اجرای باجافزار

Cobalt Strike از جمله ابزارهایی بوده که در حمله باج افزار Quantum به نحوی از آن جهت دستیابی به اطلاعات اصالتسنجی استفاده شده است. با در اختیار این اطلاعات و بکارگیری RDP امکان دسترسی مهاجمان به سرورها ممکن شد.

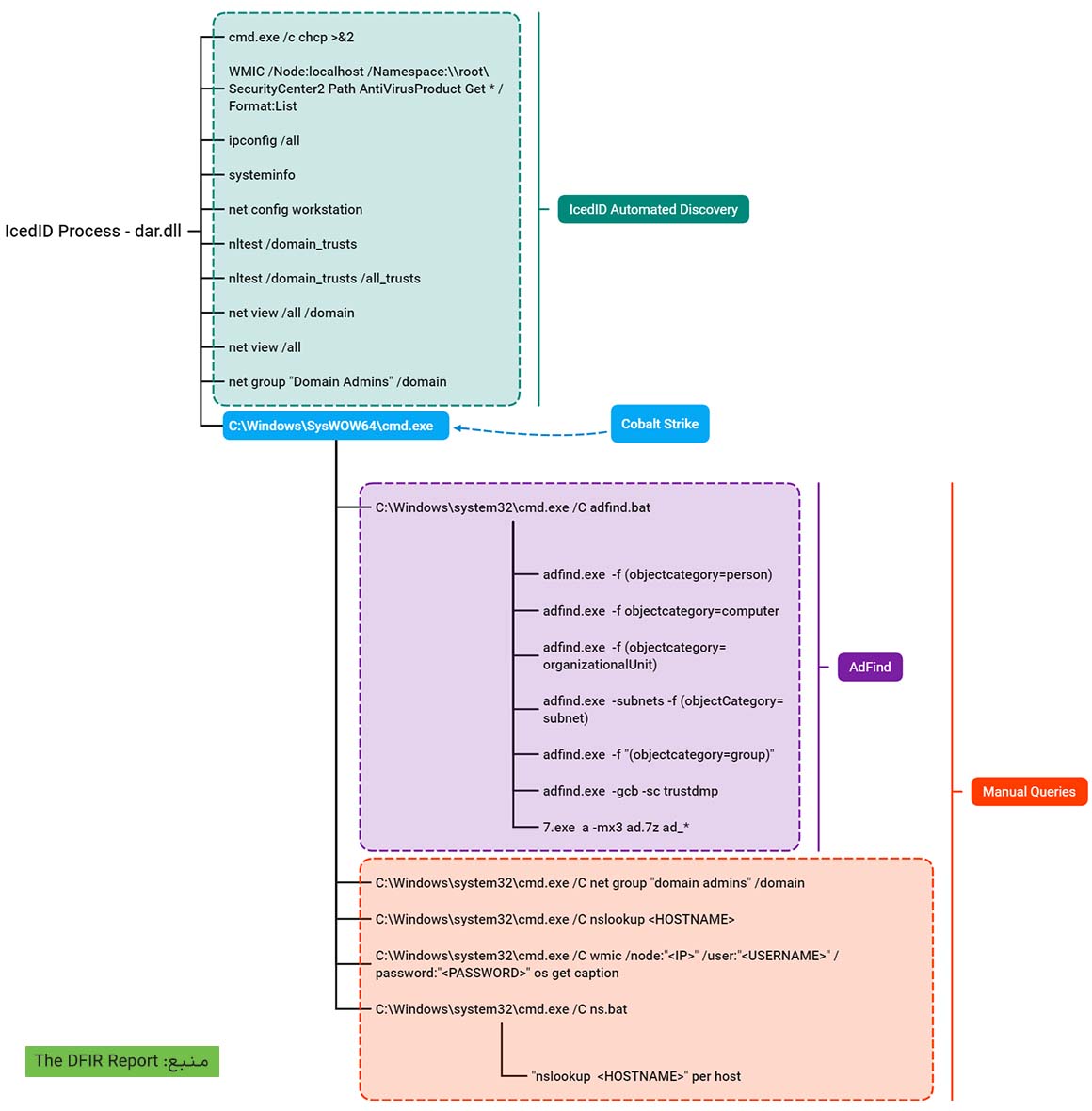

این افراد از فرامین زیر برای استخراج اطلاعات مورد نیاز جهت گسترش دامنه نفوذ بهره بردند:

cmd.exe /c chcp >&2

WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get * /Format:List

ipconfig /all

systeminfo

net config workstation

nltest /domain_trusts

nltest /domain_trusts /all_trusts

net view /all /domain

net view /all

net group "Domain Admins" /domain

همچنین ابزارهای 7zip و adfind.exe و فایل adfind.bat را در مسیر C:\Windows\Temp کپی کردند تا مطابق با تصویر زیر از آنها استفاده کنند.

مهاجمان با اجرای فرمان زیر، از طریق یکی از سرورهای Domain Controller رونوشتی از باجافزار Quantum را در پوشه Temp تمامی سرورها و ایستگاههای کاری شبکه کپی کردند:

C:\Windows\system32\cmd.exe /K copy ttsel.exe \\<IP>\c$\windows\temp\

و در نهایت با فراخوانی دو فرمان زیر باج افزار Quantum اجرا و فرایند رمزنگاری فایلها آغاز میشود:

psexec.exe \\<IP ADDRESS> -u <DOMAIN>\Administrator -p "<PASSWORD>" -s -d -h -r mstdc -accepteula -nobanner c:\windows\temp\ttsel.exe

wmic /node:"<IP ADDRESS>" /user:"<DOMAIN>\Administrator" /password:"<PASSWORD>" process call create "cmd.exe /c c:\windows\temp\ttsel.exe"

درباره باجافزار Quantum

نخستین نسخه از باج افزار Quantum در تابستان سال قبل شناسایی شد. Quantum در همین مدت کوتاه عملکرد نسبتاً فعالی داشته و اخاذیهای میلیون دلاری از قربانیان را در کارنامه خود ثبت کرده است.

معمولاً مهاجمان Quantum پیش از رمزگذاری، اقدام به سرقت اطلاعات مهم میکنند تا با تهدید افشای آنها، قربانی را برای پرداخت باج بیشتر در فشار قرار دهند. تصویر زیر بلاگ گردانندگان Quantum را در شبکه ناشناس Tor نشان میدهد.

کلام پایانی

حمله اخیر باج افزار Quantum و رخنه مهاجمان بر اثر اشتباه یکی از کاربران در اجرای پیوست ایمیل ارسالی، یک بار دیگر اهمیت توجه به آگاهیبخشی به کارکنان را یادآور میشود. ما به شما محصول «آروید» را پیشنهاد میکنیم. آروید، با شبیهسازی تهدیدات مبتنی بر ایمیل، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با این تهدیدات، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است.

نشانههای آلودگی

هش SHA-1 فایلهای مرتبط با باج افزار Quantum که در این مطلب به آنها پرداخته شد به شرح زیر است:

415b27cd03d3d701a202924c26d25410ea0974d7

08a1c43bd1c63bbea864133d2923755aa2f74440

aa25ae2f9dbe514169f4526ef4a61c1feeb1386a

444c704afe4ee33d335bbdfae79b58aba077d10d

445294080bf3f58e9aaa3c9bcf1f346bc9b1eccb

db7d1545c3c7e60235700af672c1d20175b380cd

da2caf36b52d81a0d983407ab143bef8df119b8d

deea45010006c8bde12a800d73475a5824ca2e6f

جزییات بیشتر را می توانید در The DFIR Report مطالعه کنید.