بر اساس گزارشی [1] که شرکت Intezer آن را منتشر کرده، مهاجمان در حال هک سرورهای Exchange و در ادامه، آلودهسازی دستگاه کاربران به تروجان IcedID هستند.

IcedID نیز همچون تروجانهای Trikbot و Emotet بعد از تسخیر دستگاه از طریق «ماحیگیری» یا همان «فیشینگ / Phishing» اقدام به نصب بدافزار دیگری که از سوی سرور فرماندهی و کنترل (C2) آن ارسال میشود میکند. طی یک سال اخیر، هر سه این تروجانها در انتشار «باجافزارها» نقشی مؤثر داشتهاند.

نگاهی به کارزار

مهاجمان در کارزار جدید، ایمیل ناقل IcedID را در قالب پاسخ به ایمیلهای واقعی پیشین ارسال میکنند.

گردانندگان کارزار مذکور، ابتدا با رخنه به سرورهای Microsoft Exchange کنترل حساب ایمیل کاربران را در اختیار میگیرند. سپس در پاسخ به ایمیلهای دریافتی پیشین آنها، اقدام به ارسال ایمیل فیشینگ از سوی حساب هکشده میکنند.

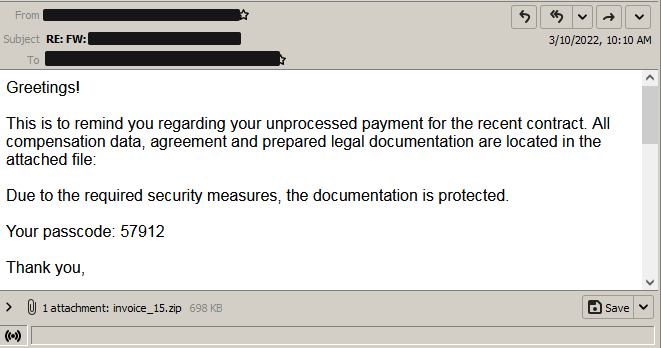

نمونهای از ایمیلهای ارسالی را در تصویر زیر می بینید. مهاجمان یک فایل ZIP که خود حاوی یک فایل ISO است را به آن پیوست کردهاند.

// منبع: Intezer.com

این مهاجمان در فایل ISO مذکور نیز یک فایل LNK و یک فایل DLL را جاسازی کردهاند. اجرای LNK موجب فراخوانی DLL با استفاده از پروسه معتبر regsvr32 و در نهایت آلوده شدن دستگاه به IcedID میشود.

بکارگیری فایلهای ZIP و ISO در مقایسه با فایلهای MS Office که در کارزارهای فیشینگ پیشین IcedID به ایمیلهای ارسالی پیوست میشدند تکنیکی است که در چارچوب MITRE ATT&CK از آن با عنوان Mark-of-the-Web Bypass یاد میشود [2]. در سیستم عامل Windows زمانی که فایلی از اینترنت دانلود میشود با یک Alternate Data Stream – به اختصار ADS – مخفی با نام Zone.Identifier برچسبگذاری و با متغیری با عنوان Mark-of-the-Web یا MOTW مقداردهی میشود. به دلایل امنیتی، فایلهای با برچسب MOTW قادر به انجام برخی امور نیستند.

برای مثال در MS Office 10 و نسخ بعد از آن اگر فایلی دارای برچسب MOTW باشد در حالت Protected View باز میشود که در نتیجه آن قابلیتهایی همچون ماکرو قادر به اجرا شدن نیستند. حال آن که فایلهایی نظیر ISO حتی در صورت دانلود شدن از اینترنت فاقد برچسب MOTW و در نتیجه محدودیتهای ناشی از آن هستند.

با توجه به این که مهاجمان ایمیلهای ارسالی را در ادامه ایمیلهای واقعی قبلی و از سوی سرور Exchange داخلی سازمان ارسال میکنند. در نتیجه احتمال اجرا شدن فایل پیوست توسط قربانی و آلوده شدن دستگاه به IcedID بهشدت بالا میرود.

بهنظر میرسد سرورهای Exchange با سوءاستفاده از آسیبپذیریهای ProxyShell به تسخیر این مهاجمان در آمدهاند.

Intezer بر اساس گزارشی که قبلا شرکت Proofpoint آن را منتشر کرده بود [3] اجرای این کارزار را به گروه TA551 نسبت داده است.

راهکار

نصب تمامی اصلاحیههای امنیتی بر روی سرورها و نقاط پایانی، به ویژه آنهایی که بر روی اینترنت قابل دسترس هستند توصیه اکید میشود. همچنین اگر از راهبران و مسئولان امنیت سازمانتان هستید، ما به شما محصول «آروید» را پیشنهاد میکنیم. آروید، با شبیهسازی تهدیدات مبتنی بر ایمیل، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با این تهدیدات، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است. برای کسب اطلاعات بیشتر و دموی این محصول با ما تماس بگیرید.

نشانههای آلودگی

a17e32b43f96c8db69c979865a8732f3784c7c42714197091866473bcfac8250

3542d5179100a7644e0a747139d775dbc8d914245292209bc9038ad2413b3213

698a0348c4bb8fffc806a1f915592b20193229568647807e88a39d2ab81cb4c2

yourgroceries[.]top

منابع

[1] Kennedy, Joakim & Robinson, Ryan (2022-03-28). “New Conversation Hijacking Campaign Delivering IcedID”. Intezer.com. Retrieved 2022-03-30.

[2] “Subvert Trust Controls: Mark-of-the-Web Bypass”. MITRE. 2021-04-13. Retrieved 2022-03-30.

[3] Larson, Selena; Blackford, Daniel; and G, Garrett (2021-06-16). “The First Step: Initial Access Leads to Ransomware”. Proofpoint. Retrieved 2022-03-30.