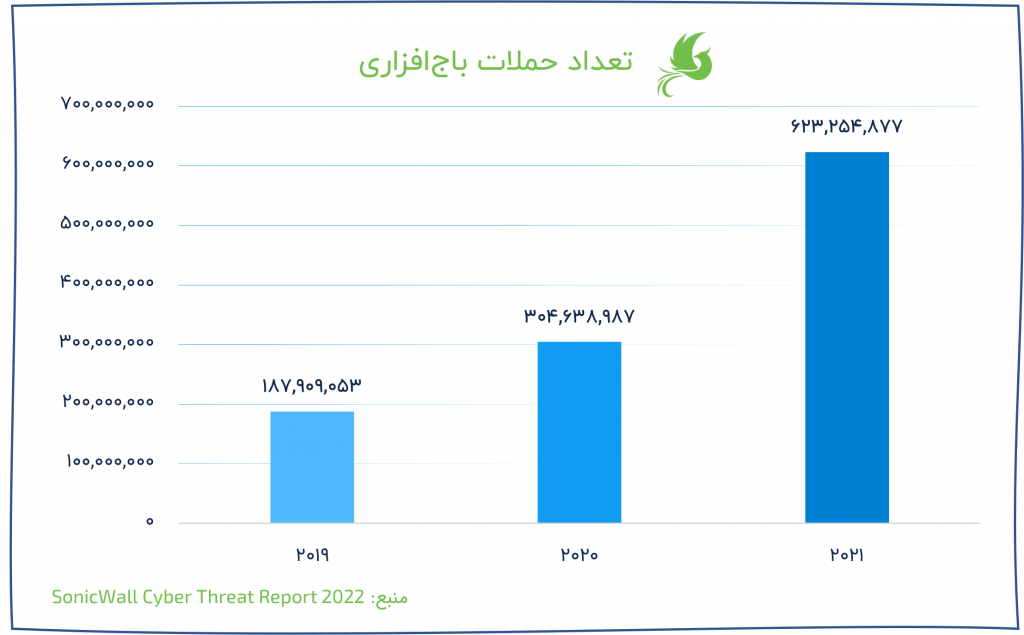

در سال 1400 تعداد باجافزارها و حملات باجافزاری نهفقط کمتر نشد که مخربتر و گستردهتر از هر زمانی دیگر [1][2]، کاربران و سازمانها را در کشورهای مختلف از جمله ایران هدف قرار دادند. شرکت IBM در گزارش سالانه خود که در اوایل اسفند امسال منتشر شد باجافزارها را فعالترین تهدید سایبری معرفی کرده است [3]. تنها بر اساس آمار شرکت SonicWall، طی حدود یک سال گذشته، در هر ثانیه نزدیک به 20 فایل باجافزاری در جهان منتشر شده است [4].

ما در این گزارش نگاهی انداختهایم به آمار و عملکرد باج افزارها و گردانندگان آنها در یک سال اخیر؛ با ما همراه باشید.

اخاذی سهگانه

با گسترش باجافزارها، روالها و سازوکارهای تهیه نسخه پشتیبان (Backup) از دادههای حساس بهعنوان یکی از راهکارهای اساسی مقابله با باجافزارها بیش از قبل مورد توجه بسیاری از سازمانها قرار گرفت. در نتیجه آن، علیرغم موفقیت مهاجمان در رخنه به شبکه و توزیع باجافزار بر روی بسیاری از دستگاهها، این سازمانها از پرداخت مبلغ اخاذی شده خودداری میکردند. بدینترتیب مهاجمان نیاز به اهرم فشار دیگری برای وادار ساختن قربانیان به پرداخت باج داشتند. از طرفی افزایش سرعت و پهنای باند اینترنت بسیاری از سازمانها امکان سرقت حجم قابلتوجهی از فایلها را در مدتی کوتاه فراهم میکرد. موضوعی که از حدود سه سال قبل، سبب ظهور واژه جدید در دنیای امنیت سایبری، تحت عنوان «اخاذی دوگانه» (Double Extortion) شد.

همانطور که پیشتر نیز در این گزارش به آن پرداختیم در جریان حملات اخاذی دوگانه، چنانچه سازمان قربانی، باج را در مهلت تعیین شده پرداخت نکند نام آن بر روی سایت به اصطلاح «نشت دادهها» (Data Leak Site) بهصورت عمومی منتشر میشود تا اطلاع همگان از هک شدن سازمان، مسئولان آن را بیش از پیش برای پرداخت مبلغ اخاذی شده تحت فشار قرار دهد. اگر همچنان سازمان قربانی از باج دادن سر باز بزند، اطلاعات سرقت شده بر روی سایت مذکور منتشر یا به حراج گذاشته میشود تا به قربانیان بعدی نیز این پیام رسانده شود که اگر از درخواست این تبهکاران سرپیچی کنند عاقبتی مشابه در انتظارشان خواهد بود.

اما امسال برخی مهاجمان باج افزاری پا را فراتر گذاشتند؛ آنها نه تنها سازمانی که اطلاعات را از روی دستگاههای آن سرقت کردهاند تهدید به افشای اطلاعات میکنند که افراد یا سازمانهایی که از افشای اطلاعات سرقت شده متضرر میشوند (برای مثال شرکای تجاری یا مشتریان سازمان قربانی) را نیز تهدید و حتی در مواردی مورد اخاذی قرار میدهند. روشی که مدتی است با عنوان «اخاذی سهگانه» (Triple Extortion) شناخته میشود [4].

نفوذ از طریق زنجیره تأمین

در «حمله زنجیره تأمین» (Supply Chain Attack)، مهاجم با ایجاد دربپشتی (Backdoor) در نرمافزار یا سختافزار ساخت یک شرکت، عملا درگاهی برای نفوذ به شبکه تمامی مشتریان آن شرکت برای خود ایجاد میکند. در 1400 این تکنیک نیز به فهرست تکنیکهای مورد استفاده باجگیران سایبری افزوده شد.

در تیر ماه امسال، مهاجمان باجافزار REvil – که با نام Sodinokibi نیز شناخته میشود – چندین شرکت ارائهدهنده خدمات موسوم به Managed Service Provider – به اختصار MSP – و مشتریان آنها را در جریان یک حمله زنجیره تأمین هدف قرار دادند. آنها با سوءاستفاده از یک آسیبپذیری روز-صفر، اقدام به دستدرازی در بخش بهروزرسانی Kaseya VSA کرده و در ادامه موفق شدند به شبکه بسیاری از شرکتهای MSP – که از استفادهکنندگان اصلی Kaseya VSA محسوب میشوند – و برخی از مشتریان این شرکتهای MSP راه پیدا کنند. تخمین زده میشود یک هزار شرکت از حمله مذکور متأثر شدند [5].

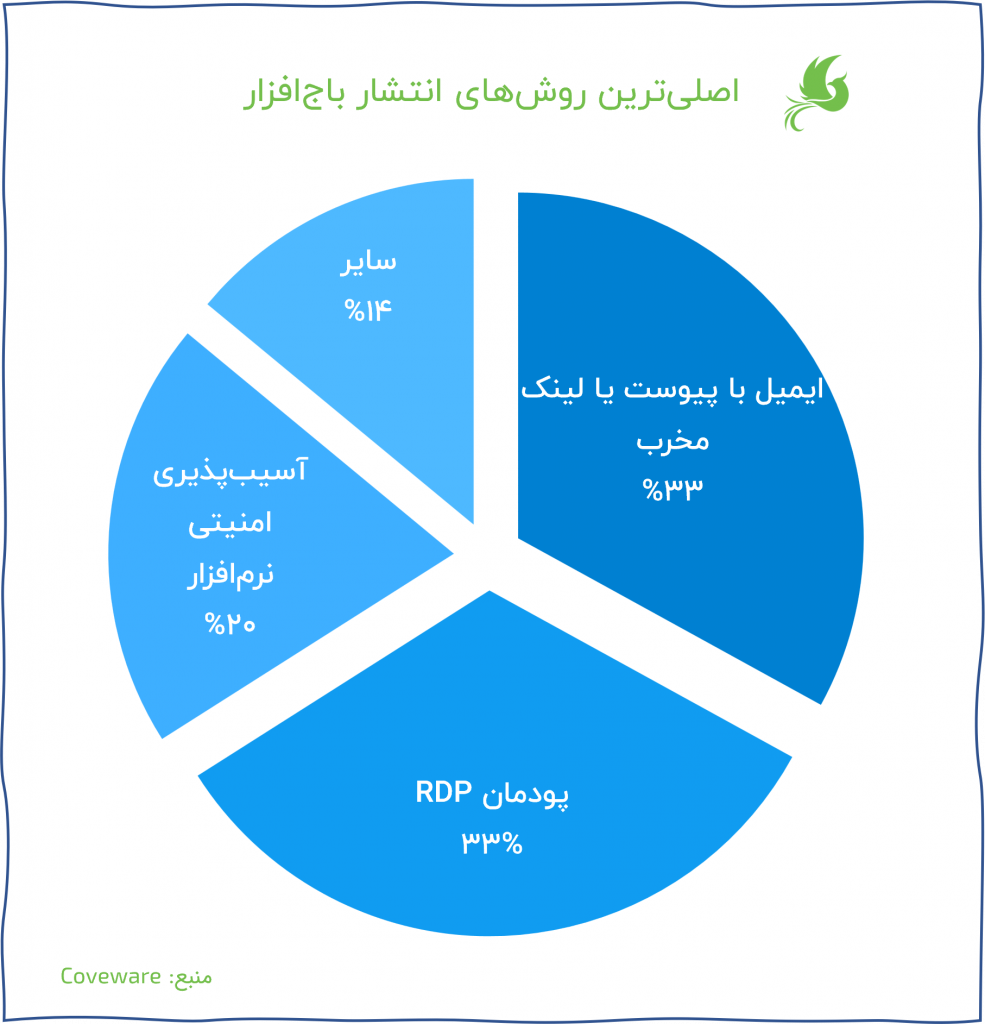

در عین حال باید توجه داشت ایمیلهای با پیوست / لینک مخرب که با بکارگیری تکنیکهای مهندسی اجتماعی کاربران ناآگاه را متقاعد به اجرای فایل باجافزار بر روی دستگاه میکنند و سرورهای با پودمان Remote Desktop Protocol – به اختصار RDP – باز که بهنحوی نادرست پیکربندی شدهاند اصلیترین درگاه ورود باجافزارها به سازمانها هستند [6][7].

کسبوکاری شراکتی

یکی از اقدامات گروههای حرفهای برای نفوذ به سازمانهای معروف و آلودهسازی دستگاههای آنها به باجافزار، بهرهگیری از نفوذگرانی است که از آنها با عنوان Initial Access Broker – به اختصار IAB – یاد میشود. یک IAB با بکارگیری روشها و ابزارهای خود تلاش میکند تا به شبکه سازمانهای مختلف نفوذ کند. اما این افراد پس از هک شبکه و ماندگار کردن خود در آن، دست به اقدام بیشتری نمیزنند. بلکه اطلاعات اصالتسنجی لازم برای رخنه به شبکه هکشده را به مهاجمان دیگر نظیر نویسندگان، گردانندگان و توزیع کنندگان باجافزار میفروشند. در حقیقت این افراد نقش یک «مرد میانی» را در حملات باجافزاری ایفا میکنند. در سال 1400 بیش از پیش شاهد ظهور و فعالیت هکرهای IAB بودیم [8].

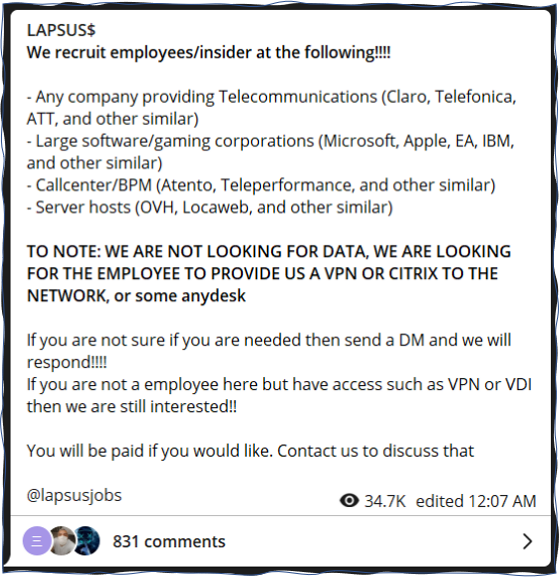

علاوه بر این، گردانندگان باجافزار از کارکنان بدخواه و ناراضی نیز برای پیشبرد اهداف خود بهره میگیرند. برای نمونه، آگهی زیر را گروه باجافزاری $LAPSUS در 20 اسفند در کانال خود منتشر کرد. این گروه که سرقت اطلاعات از دو شرکت Nvidia و Samsung و اخاذی از آنها را در کارنامه دارد کارکنان شرکتهای بزرگ یا فعال در برخی حوزههای خاص را دعوت به همکاری کرده است!

فعال در کشور

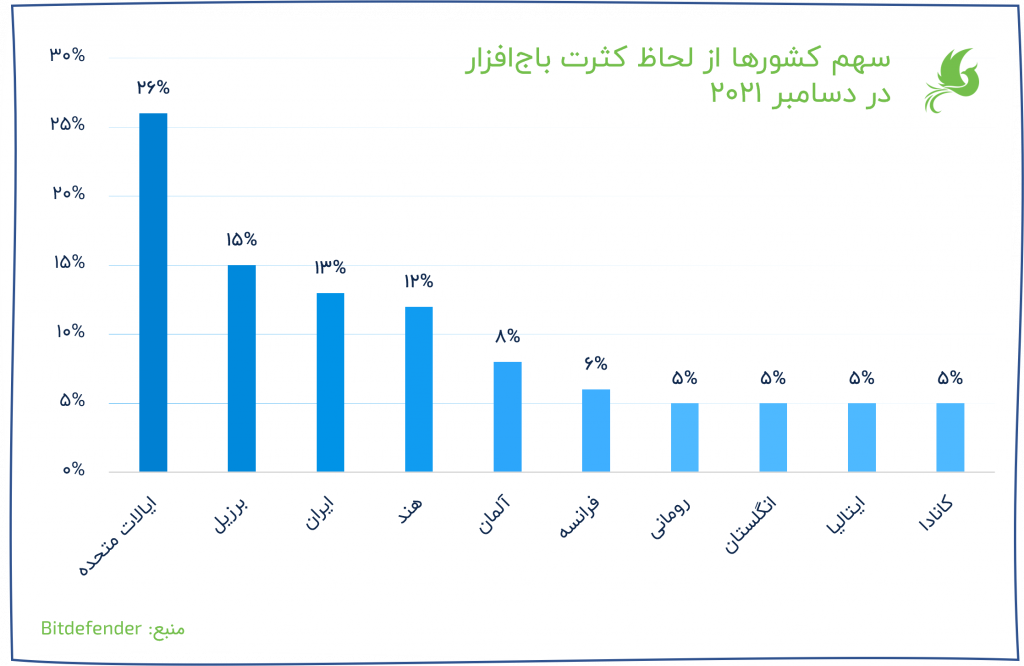

در سالی که گذشت همچون چند سال قبل از آن، سازمانهای ایرانی، در معرض حملات هدفمند و در مواردی موفق قرار گرفتند [9][10][11]. بررسی رخدادهای سایبری در جنگ میان روسیه و اوکراین نشان میدهد باجافزارها از جمله ابزارهای مورد استفاده برخی دولتها در جریان جنگهای سایبری است. اما صرفنظر از این حملات بعضا پیشرفته و پیچیده، باجافزارها حضوری فعال در کشور دارند. بر اساس آمار ارائه شده از سوی شرکت Bitdefender، در آخرین ماه از سال 2021 میلادی، ایران از لحاظ کثرت انتشار باجافزارها در جایگاه سوم جهان قرار داشت [12].

اصلیترین بازیگران

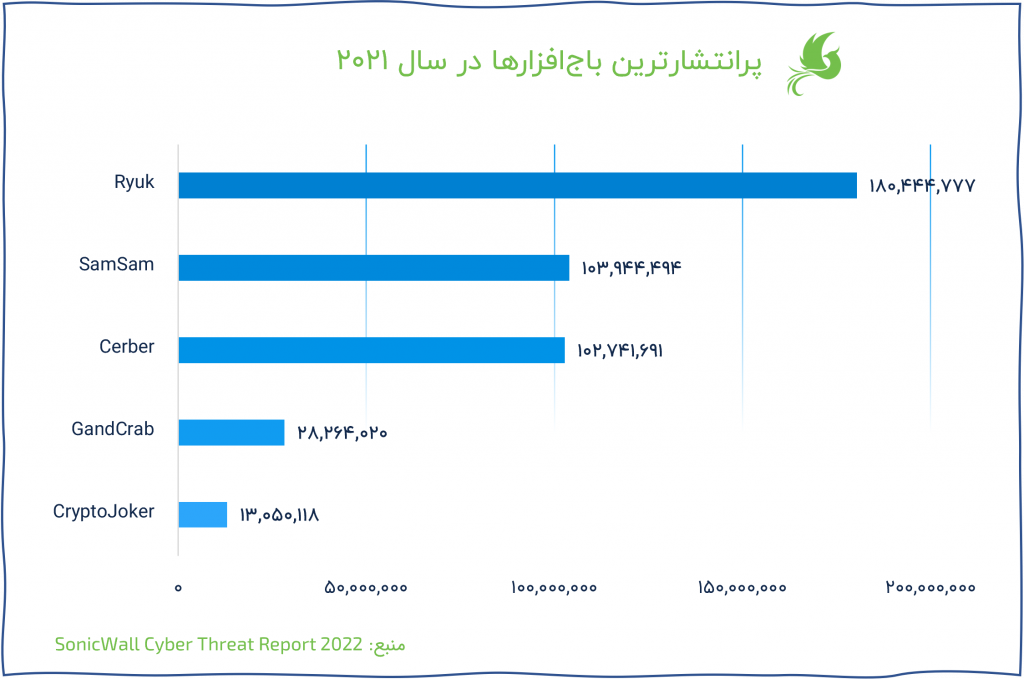

بر پایه آمار، Ryuk،و SamSam و Cerber پرانتشارترین باجافزارهای سازمانی سال 2021 بودند [4]. در حوزه باجافزارهای غیرسازمانی نیز بر مبنای گزارش کاربران، STOP/Djvu بیشترین قربانی را داشته است.

راهکارها

مؤثرترین راهکار در مقابله با تهدیدات مخرب باجافزاری، پیشگیری از ورود آنها به سازمان است. استفاده از محصولات ضدویروس و امنیت نقاط پایانی، بکارگیری دیواره آتش، اعمال سیاستهای امنیتی جامع و پویا و تهیه نسخه پشتیبان از الزامات اساسی هر سازمان محسوب میشود. اما تجارب سالهای اخیر نشان میدهد تکیه صرف بر این راهکارها نمیتواند هیچ سازمانی را از گزند باجافزارها ایمن نگاه دارد. اگر از راهبران و مسئولان امنیت سازمانتان هستید، ما به شما محصول «آروید» را پیشنهاد میکنیم. آروید، با شبیهسازی تهدیدات مبتنی بر ایمیل، برگزاری خودکار دورههای آموزشی و گزارشدهی جامع از میزان آمادگی کارکنان در مقابله با این تهدیدات، راهکاری مطمئن برای ایمن نگاه داشتن کاربران – و در نتیجه سازمان – است.

منابع

[1] “2021 Trends Show Increased Globalized Threat of Ransomware”. Cybersecurity and Infrastructure Security Agency. 2022-02-09. Retrieved 2022-03-14.

[2] “73 Ransomware Statistics Vital for Security in 2022”. Panda Security. 2022-03-05. Retrieved 2022-03-14.

[3] “X-Force Threat Intelligence Index 2022”. IBM. 2022-02-23. Retrieved 2022-03-15.

[4] “2022 SonicWall Cyber Threat Report”. SonicWall. 2022-02-18. Retrieved 2022-03-14.

[5] “Check Point Software’s 2022 Security Report: Global Cyber Pandemic’s Magnitude Revealed”. Check Point Software Technologies. 2022-01-21. Retrieved 2022-03-15.

[6] “Law enforcement pressure forces ransomware groups to refine tactics in Q4 2021”. Coveware. 2022-02-03. Retrieved 2022-02-07.

[7] Kostas (2022-03-07). “2021 Year in Review”. The DFIR Report. Retrieved 2022-03-14.

[8] “Ransomware, carding, and initial access brokers: Group-IB presents report on trending crimes”. Group-IB. 2021-12-02. Retrieved 2022-01-30.

[9] و«سادهانگاری و کمتوجهی، عامل اصلی بروز حملات سایبری هفته گذشته». مرکز مدیریت راهبردی افتا. 27-04-1400. دریافتشده در 11-11-1400.و

[10] و«اطلاعیه مركز افتا درباره حادثه سایبری حمله به سامانه هوشمند كارت سوخت كشور». مرکز مدیریت راهبردی افتا. 26-10-1400. دریافتشده در 22-12-1400.و

[11] دینا قالیباف (23-12-1400). «حمله هکری به سایت وزارت ارشاد». خبرگزاری ایسنا. دریافتشده در 24-12-1400.و

[12] Zugec, Martin (2022-01-31). “Bitdefender Threat Debrief | January 2022”. Bitdefender. Retrieved 2022-01-31.